Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

SWIFT CSCF v2023 – neue Änderungen für mehr Cyber-Sicherheit

Der Finanzsektor bleibt auch weiterhin eines der attraktivsten Ziele für Cyber-Kriminelle, weshalb Compliance-Anforderungen (zum Glück!) laufend angepasst werden. Entsprechend bringt auch die Version 2023 des SWIFT Customer Security Control Frameworks (CSCF) wiederum einige Änderungen mit sich.

In der Übersicht: Zum einen gibt es eine neue obligatorische Kontrolle 1.5 (nur für den Architekturtypus A4 «Middleware/File Transfer Server as Connector»); zum anderen wurden die Unterschiede zwischen den verschiedenen Architekturtypen besser dokumentiert. Bei den übrigen Architekturen (ausser A4) gab es keine neuen Kontrollen, jedoch wurden einige inhaltlich leicht angepasst. Ein Auszug (übersetzt aus dem Englischen):

- Die Notwendigkeit, die Anschlüsse von Systemen (z. B. USB-Anschlüsse) zu kontrollieren, wurde von Kontrolle 3.1 (Physische Sicherheit) auf Kontrolle 2.3 (Systemhärtung) verschoben.

- Kontrolle 2.2 (Security Updates) passt die Zeitrahmen für die Behebung von Sicherheitslücken an den gängigen Standard für Sicherheitspatches an, wobei auch die regelmässigen Update-Lieferungen berücksichtigt werden.

- Kontrolle 6.1 (Malware-Schutz) erwähnt ausdrücklich als optionale Erweiterung, dass alle allgemeinen Betreiber-PCs berücksichtigt werden sollen, nicht nur die auf Windows-Betriebssystemen basierenden PCs.

Des Weiteren gab es einige Änderungen im Rahmen des Independent Assessment Frameworks, auf die weiter unten näher eingegangen wird.

CSCF v2023: Worauf gilt es zu achten?

Folgende Änderungen des SWIFT CSCF v2023 sind zu berücksichtigen:

Architektur-Typ A4

- Neue Mandatory Control 1.5: Customer Environment Protection (entspricht der Kontrolle 1.1, die für die übrigen A*-Architekturtypen obligatorisch ist).

- Weitere Präzisierung des Architektur-Typs A4 im Vergleich zum Typ B: Betonung, dass die Art des Endpunkts (Server oder Client) den Unterschied ausmacht.

Back-Office-Systeme (z.B. Core Banking System, ERP-System):

- Es wird darauf hingewiesen, dass der adäquate Schutz der Back-Office-Systeme (z.B. Core Banking System, ERP-System), zuständig für die Generierung von Transaktionen, dringend empfohlen wird. Mit der Zunahme der APIs wird dies immer wichtiger.

Neue Mandatory Control 1.5 (Customer Environment Protection) – für den Architekturtypen A4

Nach der Einführung der Customer Connectors und des Architektur-Typs A4 (durch Aufteilung der Architektur A3) im SWIFT CSCF v2021 wird nun die Control 1.5 (Customer Environment Protection) zwingend, um die Architektur A4 mit A3 in Einklang zu bringen und alle Connectors gleichermassen zu schützen.

Unterscheidung Architekturtypen A3, A4 und B

Die Architekturzeichnungen wurden überarbeitet und erweitert, um die Aufteilung zwischen den verschiedenen Architekturen A3, A4 und B zu verdeutlichen.

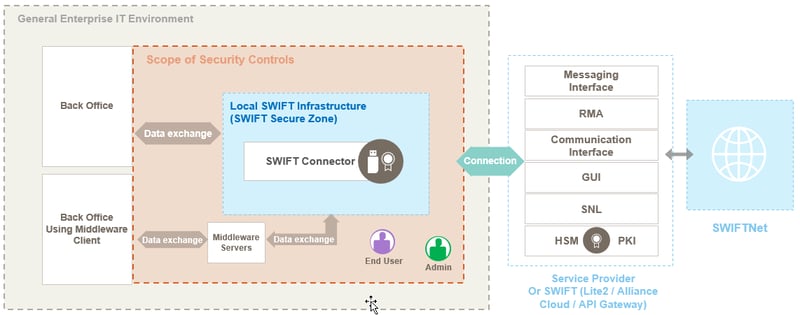

Architekturtyp A3- SWIFT Connectors, z.B.: Lite 2 Autoclient, SIL - Alliance Cloud, SIL – CFS, SIL – gpi Connector, SWIFT API Connector, SWIFT Microgateway

Quelle: SWIFT Customer Security Controls Framework v2023, Customer Security Programme (Version 01.07.2022)

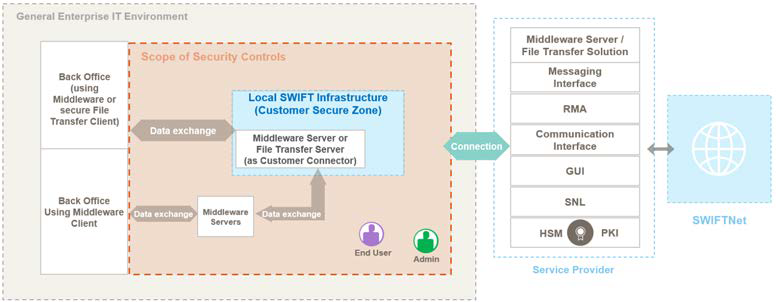

Architekturtyp A4- Customer Connectors, z.B. Middleware Server (z.B. MQ Server, Kafka)

- File Transfer Server (SFTP Server)

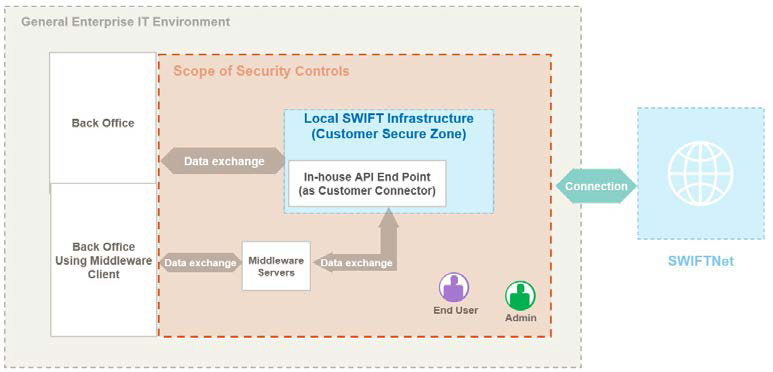

- Customer API Connectors (intern entwickelte Anwendung, die die API-Spezifikationen verwendet oder das Swift-SDK integriert)

Quelle: SWIFT Customer Security Controls Framework v2023, Customer Security Programme (Version 01.07.2022)

Quelle: SWIFT Customer Security Controls Framework v2023, Customer Security Programme (Version 01.07.2022)

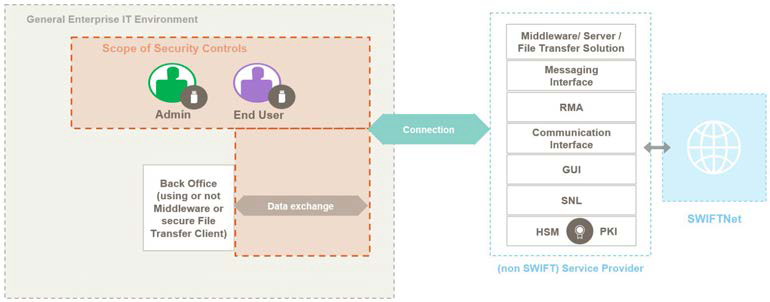

Architekturtyp B

- Benutzer greifen nur über eine GUI-Anwendung beim Service-Provider auf SWIFT-Nachrichtendienste zu (User-to-Application).

- Die Back-Office-Anwendungen (Core Banking System, ERP-System) eines Benutzers kommunizieren direkt mit dem Service-Provider (Application-to-Application) unter Verwendung von APIs des Service-Providers, eines Middleware-Clients (z.B. eines MQ-, Kafka- oder Solace-Clients/Brokers) oder eines sicheren File-Transfer-Clients, ohne eine Verbindung direkt zu SWIFT herzustellen oder unabhängig Geschäftstransaktionen zu übermitteln.

Quelle: SWIFT Customer Security Controls Framework v2023, Customer Security Programme (Version 01.07.2022)

Update Independent Assessment Framework – gestrichenes Delta Assessment

Das Delta Assessment, wie man es im letzten Jahr kannte, wurde von der SWIFT komplett gestrichen. Alle Kontrollen müssen bei jedem Assessment (erneut) bewertet werden. Es besteht jedoch weiterhin die Möglichkeit, sich auf die Beurteilung der Kontrolle(n) aus dem unabhängigen Assessment des Vorjahres abzustützen (egal ob intern, extern, gemischt oder von SWIFT-Mandated). So oder so muss eine jährliche Bescheinigung durch eine unabhängige Beurteilung belegt werden, unabhängig davon, ob diese Bescheinigung teilweise oder vollständig auf einer früheren Prüfung beruht oder nicht.

Für die einfachere Dokumentation des gewählten Testansatzes hat SWIFT ein neues zwingendes Assessment Report Template entwickelt, welches durch den Assessor zusätzlich zu den bekannten Assessor Templates auszufüllen ist.

SWIFT Assessment – sind Sie bereit für die Compliance v2023?

Bereiten Sie sich rechtzeitig vor mit unserem SWIFT Compliance Assessment, um etwaige Non-Compliance-Probleme bis Ende 2023 zu beheben. Wir bieten umfassende Cyber Security Services und Unterstützung bei der Beurteilung von SWIFT Customer Security Programmes. Mit unserem umfassenden SWIFT Assessment erhalten Sie eine Bewertung Ihres IST-Zustands und klare Empfehlungen zur Einhaltung der v2023 Compliance. Sichern Sie Ihre SWIFT-Transaktionen und bleiben Sie compliant in der sich stetig wandelnden Finanzwelt!

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant