Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

SWIFT CSCF v2021 – sind Sie bereit für das unabhängige Assessment?

Der Finanzsektor bleibt eines der Hauptangriffsziele für Cyberattacken. Gemäss einer Analyse haben 4 von 5 Banken der 200 befragten seit 2016 mindestens einen SWIFT-Betrugsversuch erlitten. Der Gesamtschaden durch SWIFT-Zahlungsbetrügereien lag bei mindestens 380 Mio. USD. Zudem gaben zwei Drittel der Banken an, dass die SWIFT-Cyberkriminalität seit 2016 zugenommen hat. Der Druck liegt nun auf den Finanzinstituten und den Spezialisten, die notwendigen Schritte für die Compliance zu planen und durchzuführen. In diesem Blog erfahren Sie, was für wesentliche Änderungen das SWIFT Customer Security Controls Framework (CSCF) in der Version 2021 mit sich bringt.

CSP v2021: Worauf gilt es zu achten?

Folgende Änderungen des SWIFT CSCF v2021 sind zu berücksichtigen:

- Neue Mandatory Control 1.4 – Einschränkung des Internetzugriffs (dieser Punkt war vorher Teil der Control 1.1)

- Neu eingeführter Architekturtyp A4, um SWIFT-Konnektoren von kundeneigenen Konnektoren zu unterscheiden (B- oder A3-Architekturen könnten zu A4 werden)

- Einführung des unabhängigen Assessments

Neue Mandatory Control 1.4 – Restriction of Internet Access

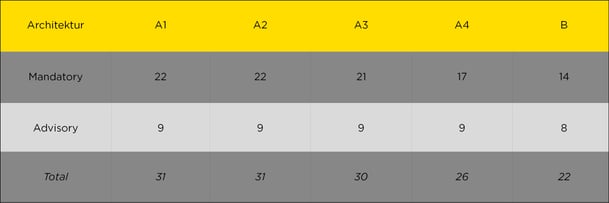

Das SWIFT v2021 Assessment umfasst maximal 22 Mandatory und neun Advisory Controls mit umfassenden Implementierungsrichtlinien. Die Gesamtzahl der Kontrollen wird durch den Architekturtyp bestimmt, der davon abhängt, wie SWIFT-Mitglieder sich mit dem SWIFT-Netzwerk verbinden. SWIFT unterscheidet zwischen fünf möglichen Architekturtypen (Typen A1-A4 und Typ B), wobei für die Architekturtypen A1 und A2 alle 31 Kontrollen (22 Mandatory) in den Geltungsbereich fallen und für den Architekturtyp B nur eine Untergruppe von 22 Kontrollen (14 Mandatory).

Das CSCF v2021 «befördert» nur eine letztjährige Advisory Control zur neuen Mandatory Control. In der Praxis war jedoch diese Kontrolle 1.4 bereits Teil der obligatorischen Kontrolle 1.1, die seit der allerersten Version des CSCF existiert. Daher sollten Kunden, die sich bereits am CSCF v2020 orientiert haben, keinen zusätzlichen Aufwand mit den Kontrollen im CSCF v2021 haben. Denn das CSCF v2021 besteht hauptsächlich aus Klarstellungen zum Umfang von bestehenden Kontrollen. Hier ein Überblick:

Tabelle 1: Anzahl Controls per Architektur-Typ

Tabelle 1: Anzahl Controls per Architektur-Typ

Neuer Architektur-Typ A4

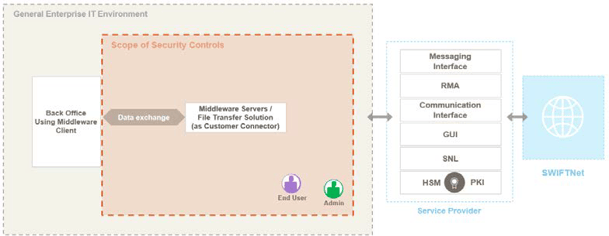

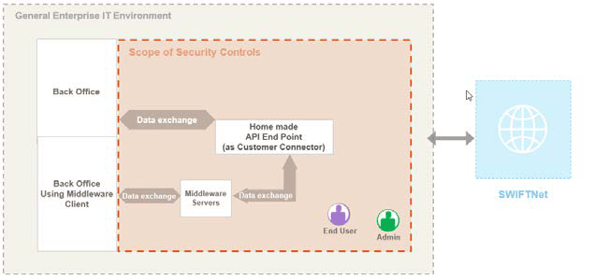

Mit der CSCF Version 2021 wurde ein neuer Architekturtyp A4 eingeführt, um SWIFT-Mitglieder zu unterscheiden, die SWIFT-Konnektoren verwenden (A3) versus die, die kundeneigene Konnektoren einsetzen (neu A4). Die Erweiterung des Geltungsbereichs auf Middleware/MQ-Server und File-Server-Lösungen als kundeneigene Konnektoren könnte dazu führen, dass einige bestehende B- oder A3-Architekturen zu A4 werden.

- Architekturtyp A3:

SWIFT Connectors, z.B.: Lite 2 Autoclient, SIL - Alliance Cloud, SIL – CFS, SIL - gpi Connector, SWIFT API Connector, SWIFT Microgateway. - Architekturtyp A4:

Customer Connectors, z.B.- Customer API Connectors: Eigene Anwendungen, die in der Benutzerumgebung verwendet werden und die SWIFT-APIs (entweder unter Verwendung der Spezifikationen oder durch Integration des SWIFT SDK) implementieren, um eine direkte Verbindung zu SWIFT-Diensten (z. B. Alliance Cloud, Lite2) herzustellen.

- FTP-Lösungen (FTP-Server): Lokal installierte Dateitransferlösungen, die verwendet werden, um die Kommunikation mit von einem Service Provider angebotenen SWIFT-Komponenten zu erleichtern.

- Middleware/MQ MQ-Server: Lokale Middleware-Systemimplementierungen, wie z. B. IBM® MQ-Server, die für den Datenaustausch zwischen den SWIFT-Komponenten (in der lokalen SWIFT-Infrastruktur oder bei einem Dienstleister) und dem Backoffice des Anwenders verwendet werden.

Das folgende Beispiel zeigt schematisch den Architekturtypen A4 mit der Integration von handelsüblichen Customer Connectors wie Dateitransferlösungen oder Middleware/MQ Servern:

Abbildung 1: Architecture A4 – Middleware/File Transfer as Connector (Quelle: SWIFT)

Abbildung 1: Architecture A4 – Middleware/File Transfer as Connector (Quelle: SWIFT)

Das folgende Beispiel zeigt schematisch den Architekturtypen A4 mit der Integration von eigenentwickelten Customer API Connectors:

Abbildung 2: Architecture A4 – Customer (home-made API) Connector (Quelle: SWIFT)

Abbildung 2: Architecture A4 – Customer (home-made API) Connector (Quelle: SWIFT)

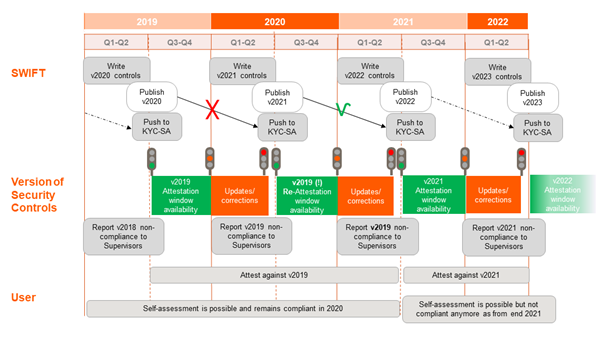

Unabhängiges Assessment

Mitte 2020 hatte sich die SWIFT aufgrund von COVID-19 dazu entschieden, von der CSCF v2020 auf die Vorjahres-Version 2019 zurückzugehen und auch das unabhängige Assessment auszusetzen. Im 2021 soll nun das unabhängige Assessment eingeführt werden.

Für die diesjährige Attestation, die zwischen Juli und Dezember 2021 erfolgen muss, ist ein Self-Assessment somit nicht mehr zulässig und ein sogenanntes unabhängiges Community-Standard Assessment gilt es zu machen, was in der nachfolgenden Grafik ersichtlich ist.

Abbildung 3: https://www.swift.com/ja/node/300801

Abbildung 3: https://www.swift.com/ja/node/300801

Zum Ausführen eines unabhängigen Assessments haben Sie die folgenden beiden Möglichkeiten:

- Unabhängige interne Bewertung:

- Durchgeführt von der zweiten oder dritten Verteidigungslinie (wie Compliance, Risikomanagement oder internes Audit), die unabhängig von der first Line-of-Defense arbeitet, welche das Self-Assessment eingereicht hat (z. B. CISO).

- Die Personen, welche die Bewertung durchführen, müssen über aktuelle und einschlägige Erfahrung bei der Bewertung von cyberbezogenen Sicherheitskontrollen verfügen.

- Unabhängige externe Bewertung:

- Durchgeführt durch eine unabhängige externe Organisation, die über Erfahrung bei der Bewertung der Cybersicherheit verfügt.

- Assessoren, die über branchenübliche Sicherheitszertifizierungen verfügen.

Qualifizierte Assessoren müssen über aktuelle (innerhalb von zwölf Monaten) und relevante Erfahrungen verfügen, um eine auf die Cybersicherheit ausgerichtete Bewertung nach einem Industriestandard wie PCI DSS, ISO/IEC 27001 oder dem NIST Cyber security Security Framework durchführen zu können. Zudem müssen die Assessoren unabhängig sein, wie vom Institute of Internal Auditors (IIA) definiert und mindestens der Lead Assessor muss eine branchenrelevante professionelle Zertifizierung haben (z. B. CISSP, CISA, CISM, ISO/IEC 27001 Lead Auditor, QSA). Assessoren müssen bei der Beurteilung der Sicherheitskonformität der Anwender einen risikobasierten Ansatz verwenden. Die Implementierung kann entweder gemäss den dokumentierten, von SWIFT vorgeschlagenen Implementierungsrichtlinien oder gemäss einer alternativen Implementierung, die die Risikotreiber adressiert, die relevanten In-Scope-Komponenten abdeckt, und das festgelegte Kontrollziel erfüllt, erfolgen.

Wird das unabhängige Assessment durch einen SWIFT-Anwender nicht durchgeführt oder sind die Ergebnisse mangelhaft, behält SWIFT sich das Recht vor, dies den lokalen Aufsichtsbehörden oder anderen SWIFT-Mitgliedern («counter-parties») zu melden. Schliesslich gefährdet das «Schwächste Glied» das gesamte Netzwerk. Der Vollständigkeit halber ist zu erwähnen, dass das SWIFT-Mandated Assessment (durch die SWIFT initiierte Prüfung) weiterhin existiert. Dieses ist zwingend durch einen Externen durchzuführen.

SWIFT Compliance sicherstellen – handeln Sie jetzt!

Lassen Sie das Assessment frühzeitig durchführen, damit Sie bis Ende Jahr noch Zeit haben, um allfällige Non-Compliance Issues zu beheben. Sind Sie sich über den aktuellen Stand Ihrer Compliance im Klaren? Benötigen Sie Unterstützung bei der Interpretation und Umsetzung der notwendigen Massnahmen? Suchen Sie einen qualifizierten externen Dienstleister, der in Ihrem Unternehmen das Assessment durchführt?

InfoGuard ist SWIFT CSP Assessment-, sowie Cyber Security Service-Provider und kann ein Compliance-Assessment für die notwendige Bestätigung durchführen. Wir stehen Ihnen gerne zur Verfügung bezüglich Unterstützung bei der Umsetzung der SWIFT CSCF-Kontrollen oder für ein Compliance Assessment Ihrer Umsetzung des SWIFT CSP. Mit unserem SWIFT-Assessment erhalten Sie einen umfassenden Überblick über Ihren IST-Zustand sowie Massnahmenempfehlungen, um die Compliance v2021 zu erfüllen. Mehr Informationen und ein Kontaktformular finden Sie hier:

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant