Karriere 8 Offene Stellen 250+ Mitarbeitende

Karriere 8 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

Zwei-Faktor-Authentifizierung – wenn doppelte Sicherheit halbiert wird

Username und Passwort als alleiniger Zugriffsschutz haben schon lange ausgedient. Wenn es um den Zugriff auf Online Service geht, ist eine Zwei-Faktor-Authentifizierung (2FA) heutzutage Standard. Aber Achtung: Auch 2FA ist angreifbar, was Beispiele von Vovox und Reddit vor nicht allzu langer Zeit gezeigt haben. Was Sie beim Einsatz von Zwei-Faktor-Authentifizierung beachten müssen, erfahren Sie in diesem Beitrag.

Millionen von SMS – auch solche mit Codes für die Zwei-Faktor Authentifizierung – offen im Netz

Im November 2018 berichtete das Magazin Techcrunch, dass sich auf einem ungeschützten Server eines amerikanischen Dienstleisters eine Datenbank mit insgesamt 26 Millionen Textnachrichten befand. Das kalifornische Unternehmen liefert laut Eigenwerbung SMS in 180 Ländern aus. Dank der gleichfalls installierten Elasticsearch von Amazon und dem Kibana-Frontend auf dem Server konnte jedermann die Datenbank nach Namen, Telefonnummern und sogar nach übermittelten Inhalten durchsuchen.

Die Sichtung des Datenbestands offenbarte dabei sehr brisante Inhalte, wie beispielsweise ein Passwort des chinesische Dating-Anbieters Badoo an einen Kunden, zahlreiche 2FA-Codes von Google-Accounts bis hin zum Zugang zu den internen Systemen grosser Konzerne. Hinzu kamen noch zahlreiche Nachrichten, mit denen Services die Identität ihrer Kunden verifizieren. Die Offenlegung dieser Daten hätte ernsthafte Folgen haben können…

Da die Daten nahezu in Echtzeit in die offene Datenbank eingetragen wurden, hätten Angreifer Nachrichten lesen können, noch bevor ein Nutzer selbst Gelegenheit hatte, den Authentifizierungscode zu nutzen. Oder sie hätten eine Authentifizierung gleich selbst in Gang setzen können. Die Sicherheitslücke wurde gemäss Aussagen des Providers umgehend geschlossen. Aber dies ist kein Einzelfall!

Auch der Reddit-Hack zeigt die Grenzen von 2FA mittels SMS

Im Sommer 2018 publizierte Reddit einen schwerwiegenden Security Incident. Dabei ist es Hackern gelungen, auf verschiedene Systeme zuzugreifen und dabei aktuelle E-Mail-Adressen sowie ein Datenbank-Backup zu kopieren. Der Angriff erfolgte über einen abgefangenen Zugangscode für die eingerichtete SMS 2FA. Die SMS 2FA ist deutlich unsicherer als die Nutzung von 2FA-Lösungen auf Basis von Hardware-Token oder einer dedizierten App (vgl. NIST SP 800-63). Was dies im Zusammenhang mit der GDPR heissen kann, haben wir in früheren Blogartikeln ausgiebig beleuchtet.

Die beiden Vorfälle zeigen es deutlich: Aus der vermeintlich doppelten Sicherheit kann auf einen Schlag nur noch eine einfache Sicherheit werden!

Zwei-Faktor-Authentifizierung: Ja, sicher – aber wie?

Verstehen Sie uns nicht falsch. Auch wir empfehlen unbedingt den Einsatz von 2FA – aber richtig! Jeder gute Authentifizierungs-Faktor stellt eine zusätzliche Hürde für Angreifer und somit einen weiteren Schutzfaktor für Sie dar. Allerdings ist der Einsatz vom SMS 2FA – wie sich gezeigt hat – nicht unbedingt das Mass aller Dinge. Nur allzu einfach können dabei die Zugangscodes von Angreifern abgefangen und missbraucht werden.

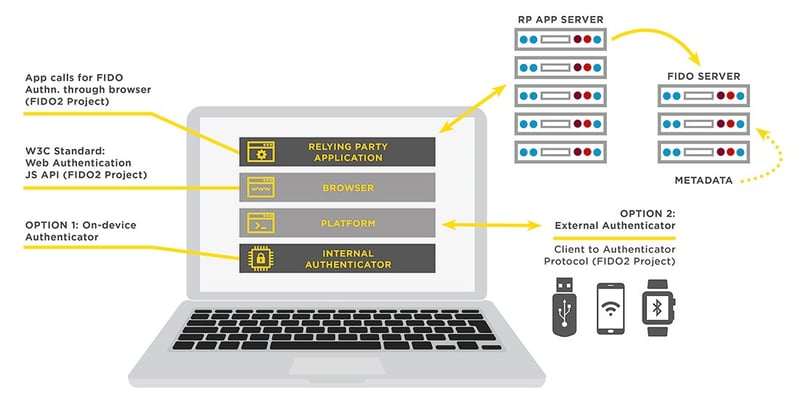

FIDO revolutioniert die 2FA-Authentifizierung

Die Fast Identity Online Allianz (FIDO) hat ein offenes Framework ausgearbeitet mit dem Ziel, die Online-Authentisierung zu revolutionieren. Mittels der Standards soll die Authentifizierung im Internet «einfach, schnell und sicher» möglich sein. Die persönlichen Daten und die privaten Schlüssel bleiben immer und ausschliesslich im Besitz des Benutzers und werden nicht auf öffentlichen Servern gespeichert. Zur Authentifizierung können dabei drei grundsätzlich verschiedene Faktoren frei kombiniert werden:

- Wissen des Benutzers, z.B. Kennwörter oder PIN

- Besitz des Benutzers, z.B. ein Security-Token nach dem U2F-Standard

- Merkmal des Benutzers, z.B. Fingerabdruck, Stimme und Aussehen

Abbildung 1: Quelle fidoalliance.org

Abbildung 1: Quelle fidoalliance.org

Wie Sie einen solchen offenen, skalierbaren und interoperablen Ansatz der FIDO-Authentifizierung implementieren können. Erfahren Sie in nachfolgenden Video. Dabei zeigt Ihnen unser Partner OneSpan, wie Sie FIDO Gesichtserkennung, Fingerabdruck oder andere biometrische Authentifizierungsmethoden integrieren können, um den Anwendern ein neuartiges – und vor allem sicheres – Authentifizierungserlebnis für mobile und Online-Dienste bieten zu können.

Möchten Sie mehr erfahren? Dann laden Sie sich unser kostenloses Whitepaper herunter. Darin erfahren Sie alles, was Sie über die Authentifizierungs- und Transaktionsrichtlinie der EU wissen müssen und auch, wie FIDO die Online-Authentisierung revolutioniert – kompakt auf zehn Seiten!

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant