Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

Schnell, schneller, XDR – wie Sie Ihre Detection & Response beschleunigen können

Viele Sicherheitsteams können aktive Angriffe nicht schnell genug erkennen und deshalb auch nicht rechtzeitig stoppen. Trotz unzähliger Sicherheitstools fehlt es an unternehmensweiter Transparenz und an detaillierten Analysen, um Bedrohungen zuverlässig aufzudecken. Voneinander isolierte Lösungen generieren Unmengen von Warnmeldungen und zwingen Ihre IT-Mitarbeitenden dazu, ständig von einer Konsole zur anderen zu wechseln. Dadurch übersehen sie häufig auch echte Angriffe oder können diese nicht umfassend analysieren. Wie es Ihnen trotz chronischer Zeitnot und Fachkräftemangel gelingt, Ihre Detect & Respond-Fähigkeiten zu verbessern, zeigen wir Ihnen in diesem Blogbeitrag.

Die Bedrohungslandschaft entwickelt sich rasant weiter. Das grösste Kopfzerbrechen bereitet vielen Cybersicherheits-Abteilungen jedoch nicht die endlose Anzahl von Risiken, sondern die frustrierenden, sich wiederholenden Aufgaben, die sie jeden Tag erledigen müssen, um den endlosen Berg von Warnmeldungen abzubauen, die ihnen die Sicherheits-Tools generiert haben. Kennen Sie das auch?

Analysten unter Beschuss

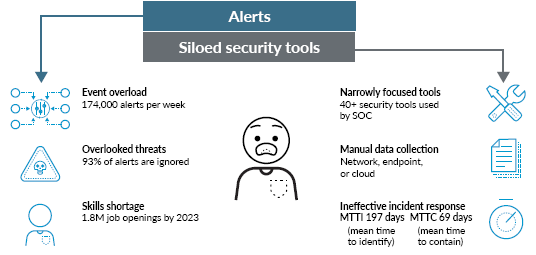

Sicherheitsteams sehen sich heute mit zwei gewaltigen Herausforderungen konfrontiert: einer ständigen Flut von Angriffen und einer noch grösseren Anzahl von Warnmeldungen – im Durchschnitt 174’000 Alarme pro Woche (gemäss «The State of SOAR Report», 2018 von Demisto / Palo Alto Networks) – und diese Zahl ist in der Zwischenzeit garantiert nicht kleiner geworden. Um mit all diesen Alarmen Schritt halten zu können, arbeiten Analysten oft im Feuerwehrmodus und versuchen, jeden Tag so viele Alarme wie möglich zu sortieren. Da diesen Alarmen oft der für die Untersuchung notwendige Kontext fehlt, sind die Analysten aber leider gezwungen, wertvolle Zeit mit der Suche nach zusätzlichen Details zu verschwenden. So werden über 90% der Alarme ignoriert – was die nachfolgende Darstellung eindrücklich illustriert:

1,2 oder 3: Ansätze für die Erkennung von Bedrohungen

Unternehmen haben somit zwei unattraktive Alternativen vor sich: Entweder sie verlassen sich ausschliesslich auf vorhandene Präventionsprodukte oder sie setzen ein Sammelsurium unzusammenhängender Erkennungs- und Reaktionsprodukte ein. Sie haben also die Qual der Wahl:

- Unternehmen, die sich bei der Erkennung auf ihre Präventions-Tools verlassen, werden höchstwahrscheinlich Angriffe übersehen, z. B. hochgradig ausweichende Malware, böswillige Insider oder gezielte Angriffe. Dies liegt daran, dass fortschrittliche Angriffe oft keine traditionellen Indikatoren für eine Gefährdung (Indicators of Compromise, IoC), wie Angriffssignaturen oder bösartige Domänen, enthalten.

- Die steigende Flut von Angriffen und die Gefahr mit Präventions-Tools Angriffe zu übersehen, hat Unternehmen überzeugt, sich mit Erkennung und Reaktion zu beschäftigen – und sich nicht mehr nur auf die Abwehr zu fokussieren. Angefangen bei SIEM , über NDR und EDR, bis hin zu UEBA und SOAR. Diese Tools bieten jedoch auch nur einen dedizierten Blick auf Aktivitäten und erfordern jahrelange Erfahrung von Spezialisten, um sie zu bedienen. Zudem werden Unternehmen mit den Kosten für die Bereitstellung und Wartung neuer Netzwerksensoren und Endpunkt-Agenten belastet.

Zur Lösung der heutigen Herausforderungen in der Cybersicherheit ist deshalb zwingend ein neuer Ansatz erforderlich. Ein Ansatz, der jede Phase der Security Operation erleichtert, von der Erkennung und Suche nach Bedrohungen bis hin zur Triage, Untersuchung und Reaktion. Damit Sie die Risiken senken und gleichzeitig Abläufe vereinfachen können, benötigen Sie drei Funktionen:

- Bedrohungsprävention

Die Prävention sollte möglichst alle Bedrohungen automatisch in Echtzeit oder nahezu in Echtzeit stoppen, ohne manuelle Überprüfung und für alle Ihre digitalen Assets. - KI und maschinelles Lernen

Ihre Analysten sollten nicht gezwungen sein, Daten manuell zu analysieren oder zu korrelieren, um Bedrohungen zu identifizieren. Maschinelles Lernen und Analysen sollten dazu die einzigartigen Merkmale Ihres Unternehmens erlernen, um Anomalien zu erkennen. - Automatisierung

Um Angriffe schnell zu bestätigen, benötigen Analysten Alarme mit umfangreichen Untersuchungsdetails, damit schnell gehandelt werden kann.

Mit diesen drei Funktionen, die über alle Ihre kritischen Ressourcen, einschliesslich Netzwerk, Endpunkte und Clouds, koordiniert werden, können Sie die immer raffinierter werdenden Bedrohungen abwehren und Ihre Endpunkte effektiv gegen Angriffe schützen. Womit wir bei der dritten Alternative wären!

Cyberbedrohungen verhindern, erkennen, untersuchen und abwehren – das Zauberwort heisst XDR

Extended Detection and Response (XDR) Produkte lösen dieses Problem, indem sie mehrere Sicherheitsfunktionen auf einer Plattform zur Erkennung von und Reaktion auf Sicherheitsvorfälle vereinen. Das ermöglicht eine einheitliche Sichtbarkeit über mehrere Angriffsvektoren hinweg. Im Gegensatz zu SIEM-Systemen, die meist einen engen Compliance-Fokus haben und als reines Aufzeichnungssystem für Sicherheitsorganisationen fungieren, konzentriert sich XDR auf die eigentliche Aktivität der Erkennung von und Reaktion auf Bedrohungen. Eine XDR-Plattform erweitert die Erkennungs- und Reaktionsmöglichkeiten, um Bedrohungen zu identifizieren, die präventive Kontrollen umgehen, und nutzt Daten aus dem gesamten Netzwerk, inkl. Cloud und von allen Endpunkten. Diese Daten wiederum werden mit Hilfe von UEBA erweitert – einer Technik, die Verhaltensanomalien im gesamten Netzwerk, bei Rechnern, Nutzern und Anwendungen erkennt.

Genau hier kommt der leistungsstarke Agent von Cortex XDR von Palo Alto Networks ins Spiel. Er schützt Ihre Endpunkte vor Zero-Day-Malware, dateilosen oder skriptbasierten Angriffen und anderen Hackeraktivitäten, indem er eingehende Dateien vor und nach der Ausführung analysiert. Da der Agent aus der Cloud bereitgestellt wird, bietet er Ihren Endpunkten sofortigen Schutz vor komplexen Bedrohungen und beginnt unmittelbar mit der Erfassung von sicherheitsrelevanten Daten zur Verbesserung der Erkennungs- und Abwehrmechanismen. Dieser harmonisierte Datensatz wird dann mit Hilfe von Orchestrierungs- und Automatisierungsfunktionen und vielseitigen Analysefunktionen genutzt, um Sofortmassnahmen zu ergreifen, bevor diese potenziellen Risiken Schaden anrichten können.

Cortex XDRTM – Extended Detection and Response von Palo Alto Networks

Cortex XDR ist Teil von CortexTM, der cloudbasierten Sicherheitslösung für die automatisierte Erkennung, Untersuchung und Abwehr von Cyberbedrohungen von unserem Partner Palo Alto Networks. Die Cortex XSOAR, die eine Evolution der SOC-Prozesse von einem überwiegend manuellen, reaktiven Modell mit hohem Ressourcenbedarf hin zu einer effizienten, proaktiven und automatisierten Arbeitsweise ermöglichen. So wird die durchschnittliche Zeit bis zur Erkennung und Abwehr von Bedrohungen in jedem Anwendungsfall massiv verkürzt.

Das sagen übrigen nicht nur wir, sonder auch der «MITRE ATT&CK cybersecurity evaluations » Bericht. Cortex XDR hat dabei zwei Jahre in Folge unübertroffene Erkennungsergebnisse bei realen Angriffsszenarien geliefert.

XDR als Service von InfoGuard

Und das Beste zum Schluss: Sie können Cortex XDR von InfoGuard als Managed Service beziehen, vergleichbar mit einem durchgehend besetzten SOC (Security Operations Center), das Funktionen wie Meldungsmanagement oder die Suche und Abwehr von Bedrohungen übernimmt – vom Netzwerk über Endpunkte bis in die Cloud. Darüber hinaus setzen wir bei unseren Cyber Defence Services ganz gezielt auch auf die XDR-Lösungen von unserem Partner Palo Alto Networks.

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant