Karriere 8 Offene Stellen 250+ Mitarbeitende

Karriere 8 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

Was Sie an der DefCon 2017 verpasst haben – Teil 2

Mit knapp 25'000 Besuchern in diesem Jahr ist sie eine der grössten Veranstaltungen für Hacker weltweit: Die Rede ist natürlich von der DefCon. Die jährlich wiederkehrende Hacker-Konferenz in Las Vegas bietet eine beinahe unüberschaubare Flut an Vorträgen, Workshops, Treffen und Wettbewerben. Unser Principal Cyber Security Consultant Umberto Annino liess sich dieses Spektakel natürlich nicht entgehen und war live vor Ort. In unserem letzten Cyber Security Blog Post berichtete er über die ersten zwei Tage an der BSides-Konferenz. Heute erfahren Sie nun alles über die DefCon 2017…

Auch an den folgenden Tagen konnte ich mein Schlafdefizit nicht ausgleichen – im Gegenteil. Der erste Tag an der DefCon begann bereits um 05:45 Uhr, denn Tickets gab es keine im Vorverkauf. Die Überraschung – oder eher der Schock – war allerdings gross, als wir die rund 700 Meter lange Warteschlange erblickten. Auf Twitter entdeckten ich und meine Leidesgenossen Bilder von den ganz Hartgesottenen, die sogar vor den Verkaufsständen campierten. Wir rechneten also damit 2-3 Stunden anzustehen. Ich hatte es mir schon auf dem Boden gemütlich gemacht, als die Schlange sich überraschend schnell auflöste. Bereits um 7 Uhr erhielten wir den heiss begehrten DefCon-Badge – für einmal nicht elektronisch, sondern als Reminiszenz an die erste Konferenz aus Gummi.

Hacker lieben Swag!

Was darf für einen eingefleischten DefCon-Besucher natürlich nicht fehlen? Genau – ein T-Shirt und Baseball-Cap mit dem DefCon-Logo! Nach den morgendlichen Strapazen brauchte ich erstmal ein vernünftiges Frühstück – und vor allem Schlaf. Leider verpasste ich daher den ersten Vortrag auf meinem Tagesplan. Meine Schweizer Kollegen berichteten mir jedoch ausführlich, so dass mein leichter Ärger über mich selbst (fast) verflogen war.

The Diana Initiative

Am Nachmittag bin ich zu Freiwilligenarbeit bei der «The Diana Initiative» eingeteilt. Dies ist eine Mini-Konferenz, bei der es um die Förderung von Vielfalt, Unterstützung von Frauen, welche eine Karriere in der IT-Security verfolgen, sowie um die Veränderung der Arbeitskultur in der IT-Branche geht. Denn diese ist – wie viele wissen – immer noch männerdominiert, auch wenn Frauen sehr gefragt sind. Auch bei InfoGuard sind diese aktuell noch deutlich in der Unterzahl. Aber wir freuen uns sehr, bereits einige Spezialistinnen an Bord haben zu dürfen – und hoffen natürlich noch auf viele weitere. Wer weiss, vielleicht schon bald – hier hätten wir allenfalls etwas Passendes für Sie.

Lockpicking – oder die Kunst des Schlossknackens

Der Höhepunkt des Tages war das sogenannte «Lockpicking» – also Schlösser knacken – welches mir zwar bereits bekannt war, ich jedoch noch nie selber testen konnte. Innert weniger Minuten gelang es mir, die bereitgestellten Übungs-Schlösser mit den Werkzeugen zu öffnen. Die ersten fünf Pins schaffte ich problemlos; beim Sechs-Pin-Schloss musste ich jedoch aufgeben. Die Experten bestätigten mir daraufhin meine Frage, dass solche Schlösser in den USA Standard sind. Die Lockpicker aus Europa, von denen es eine grosse Community gibt, seien entsprechend auch viel versierter, da der Standard in Europa höher ist.

Hacking Smart Contracts – der Vortragsmarathon beginnt

Der zweite Tag begann mit DEM Hypethema in der Fintech-Industrie schlechthin: «Hacking Smart Contracts». Für Hacker natürlich ein gefundenes Fressen! Der Vortragende fragte in die Runde, ob jemand daran glaubt, dass bei «solch schönen Sourcecodes» überhaupt Fehler möglich seien. Ein lautes Raunen und Gelächter ging durch den Raum, der mehrere Tausend Zuhörer fasste. Es folgte ein Zitat von Vitalik Buterin (einem der führenden Köpfe von Ethereum): «The key component is the idea of a turing-complete blockchain.». Ein Hauptproblem von smart contract sei, dass der smart contract – sobald im Einsatz – nicht mehr nachträglich repariert werden kann. Es ist also entscheidend, die Software vorgängig genau zu untersuchen. So wurde der «recursive call» bug im Ethereum smart contract genau analysiert. Vereinfacht gesagt, kann dadurch der smart contract über eine fehlerhafte Implementation der reentry-Funktion mit mehrfachen Wiederholungen «geleert» werden.

ICQ – anyone?

Am Nachmittag ging es weiter mit «Phone system testing and other fun tricks». Dieser begann mit einem Rückblick ins Jahr 1996 und den damaligen, verschiedenen Kommunikationskanälen wie ICQ oder das erste iPhone aus dem Jahr 2007 – bis hin zu den aktuellen Kanälen wie beispielsweise iMessage, Facebook Messenger, WhatsApp, Snapchat, Signal, Hangouts etc. Mit «phone testing» ist natürlich Hacking gemeint, was letztlich ja auch eine Art Testing ist. Als Referenz für die Schwachstellen in Telefonie-Systemen wurden die OWASP Top 10 Schwachstellen zitiert. Im Wesentlichen lassen sich diese Vulnerabilities auch in Telefonie-Systemen finden, nicht nur in Web-Applikationen. Es gibt somit durchaus – zur allgemeinen Verwunderung – Cross-Site-Scripting-Schwachstellen in Telefonen.

The adventures of antivirus and the leaky sandbox

Der nächste Vortrag war «The adventures of antivirus and the leaky sandbox», wo die Möglichkeiten aufgezeigt wurden, Datenexfiltration mit cloud-basierten Antivirus-Lösungen auszuführen. Es gibt zwei Arten von «hochsicheren Unternehmen»: Endpoints mit restricted Internet access und endpoints ohne direkten Internet access. Es gibt bereits viele Berichte zur Datenexfiltration von Internet-verbundenen Endpunkten, jedoch bisher wenig zu hochsicheren Unternehmen. Die Grundlage für die Exfiltration in diesem Vortrag waren AV-Sandboxes, wobei letztlich data leaking von Endpoints über die (cloud-basierte) AV-Sandbox kombiniert wurden. Dabei wurden die Daten in eine «Rakete» geladen, die vom Angreifer zuvor auf das Zielsystem geladen wurde. Diese enthält einen «Satelliten», der eine Malware simuliert und so den Transfer des Payload in die AV-Cloud-Sandbox provoziert. Der Angriff an sich war nicht gerade subtil – das Entdecken des angeblichen «malicious payload» wurde durch das Antivirus-Tool gemeldet. Im Hintergrund geht es jedoch um Datenexfiltration, so dass die falsche AV-Meldung den Angreifer nicht stört.

Was Rick Astley und eine Wahlmaschine gemeinsam haben

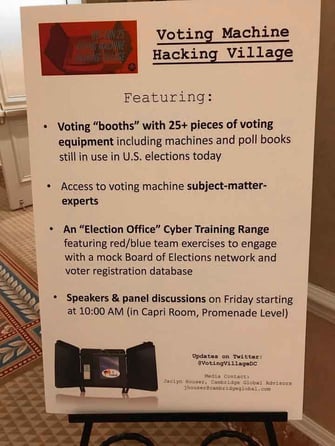

Zum Abschluss besuchte ich noch das «voting machine village», bei dem man sich am Wahlmaschinen-Knacken versuchen konnte. Jede Maschine konnte gehackt werden – einige in wenigen Sekunden, andere brauchten etwas länger. Anzumerken ist, dass die Hacker keine vorgängige Erfahrung damit hatten. Ein Teilnehmer hatte es ausserdem tatsächlich geschafft, ein Video von Rick Astley ‒ eine der 80er-Jahre-Ikonen schlechthin – auf eine Wahlmaschine zu laden. Das Spektakel sorgte für viel Aufmerksamkeit in den Medien und wurde von einigen grossen Nachrichtensendern ausgestrahlt, unter anderem auch BBC. Auch Forbes berichtete darüber. Den Artikel dazu finden Sie hier!

Zum Abschluss besuchte ich noch das «voting machine village», bei dem man sich am Wahlmaschinen-Knacken versuchen konnte. Jede Maschine konnte gehackt werden – einige in wenigen Sekunden, andere brauchten etwas länger. Anzumerken ist, dass die Hacker keine vorgängige Erfahrung damit hatten. Ein Teilnehmer hatte es ausserdem tatsächlich geschafft, ein Video von Rick Astley ‒ eine der 80er-Jahre-Ikonen schlechthin – auf eine Wahlmaschine zu laden. Das Spektakel sorgte für viel Aufmerksamkeit in den Medien und wurde von einigen grossen Nachrichtensendern ausgestrahlt, unter anderem auch BBC. Auch Forbes berichtete darüber. Den Artikel dazu finden Sie hier!

Tag 3 – Werkzeuge für das Red & Blue Team

«MS just gave the blue team tactical nukes (and how the red teams need to adapt)» war der Titel des ersten Vortrags am Samstag. Der Red Team-Leiter von IBM Security referenzierte dabei das Microsoft Windows Defender ATP (advanced threat prevention), welches das Leben des Red Teams um einiges erschwert. Im Weiteren werden neue Funktionen erläutert, beispielsweise ATA (advanced threat analytics) von Microsoft, sowie genauer auf das Red und Blue Team und insbesondere deren Vor- und Nachteile eingegangen. Auch bei InfoGuard setzen wir überzeugt auf die Taktik mit den beiden sich konkurrenzierenden Teams, weshalb mich dieser Vortrag besonders interessierte. Was unser Red und Blue Team so besonders macht, erfahren Sie in diesem Blogbeitrag.

Bombensicher

Am Nachmittag besuchte ich noch einen Vortrag, in dem man lernte, physische Siegel zerstörungsfrei zu öffnen, womit beispielsweise die Produktgarantie-Klausel umgangen werden kann. Danach folgte einer der Höhepunkte: Die Entschärfung einer – natürlich nicht echten – Bombe. Es versuchten sich jeweils Teams aus zwei Personen daran, wobei bei meinem Eintreffen keines der 41 Teams erfolgreich war. Da unser eigenes Pentesting-Team anlässlich der diesjährigen Security Lounge einen Car-Hack gezeigt hatte, führte mich anschliessend mein Weg auch noch kurz in das «car hacking village».

Am Nachmittag besuchte ich noch einen Vortrag, in dem man lernte, physische Siegel zerstörungsfrei zu öffnen, womit beispielsweise die Produktgarantie-Klausel umgangen werden kann. Danach folgte einer der Höhepunkte: Die Entschärfung einer – natürlich nicht echten – Bombe. Es versuchten sich jeweils Teams aus zwei Personen daran, wobei bei meinem Eintreffen keines der 41 Teams erfolgreich war. Da unser eigenes Pentesting-Team anlässlich der diesjährigen Security Lounge einen Car-Hack gezeigt hatte, führte mich anschliessend mein Weg auch noch kurz in das «car hacking village».

Tag 4 – Ready for the next evolution of DDoS attacks?

«The call is coming from inside the house! Are you ready for the next evolution of DDoS attacks?», lautete der Titel vom ersten Vortrag an Tag vier. Im Februar tauchte MIRAI auf, mit deren Hilfe Bot-Netze aufgebaut werden können – ein Schreckensszenario für die Szene. Der Referent ging näher auf IoT-DDoS ein und auch, was dies für die Zukunft noch bedeuten könnte. Besonders in Anbetracht dessen, dass in den letzten zwei Jahren weltweit die grössten DDoS-Angriffe verzeichnet wurden. Um ein Netzwerk zu infizieren, könnte beispielsweise ein Rechner eines Besuchers an der DefCon initial mit der Schadsoftware infiziert werden. Dieser Besucher würde, sobald er wieder an seinem Arbeitsplatz in der Firma ist, dieses Notebook ans Firmennetz anschliessen und somit Geräte innerhalb der Firma infizieren. Ein gut ausgeführter 330pps-Angriff auf ein Netzwerkgerät kann dieses in die Knie zwingen, indem es mit der Bearbeitung von Non-Standard-Paketen beschäftigt wird. Die Abwehrmassnahme dazu wäre einmal mehr die geeignete Architektur in mehreren Schichten und BCP (best common practice).

DeepHack – oder die Zukunft der Angriffswerkzeuge

Die Konferenz neigte sich dem Ende zu. Als letztes besuchte ich «Weaponizing machine learning: humanity was overrated anyway». Dort wurde «DeepHack» präsentiert – ein Angriffswerkzeug, welches auf Basis von Lern-Algorithmen in eine Webapplikation einbrechen kann resp. einen Pentest völlig selbstständig und ohne Vorkenntnisse ausführt. Das Faszinierende: DeepHack wurde nicht programmiert, sondern erlernte diese Fähigkeiten selbst!

Ein weiterer interessanter Vortrag war «Bypassing Android Password Manager Apps without Root». Dabei machten sich die Forscher des Fraunhofer Institut einen Spass daraus, premium features gratis zu nutzen. Es stimmt schon nachdenklich, wenn man von hardcoded AES-Schlüsseln oder einem Obfuscator mit randomization-Funktion hört. Letzterer generiert einen «zufälligen» Wert von neun Stellen – aus einer Domäne von ganzen 55 Werten. Von Zufall kann hier wohl keine Rede sein! Einmal mehr zeigte sich, dass leider oftmals ganz grundsätzliche Sicherheitsansätze bei der Entwicklung vergessen gehen.

Die 6 schönsten Hacker-Tage des Jahres im Rückblick

Schluss der DefCon 2017 bildete ein Podiumsgespräch, bei dem erörtert wurde, wie sich die Politik mit Cyber Security-Themen auseinander setzt, wie diesbezüglich mehr Wissen in der Politik aufgebaut und den Austausch mit Hacking-Experten gefördert werden kann. Ein gelungener Schluss für vier grossartige Tage!

Rückblickend waren sowohl das BSides wie auch die DefCon spannend, wobei ich von der DefCon inhaltlich mehr profitieren konnte. Gefallen haben mir insbesondere die Workshops, wie beispielsweise das Lockpicking oder das Entschärfen der Bombe. Erfahrungen, die ich nicht so schnell vergessen werde! Ich freue mich jedenfalls schon auf das nächste Jahr und kann jedem Cyber Security-Narr – besonders den noch etwas unerfahrenen – empfehlen, ebenfalls an diesen Veranstaltungen teilzunehmen.

Möchten Sie auch Zukunft wieder von meinen Erlebnissen an den verschiedenen Hacking Events lesen? Aktuelle Themen aus der Welt der Cyber Security & Cyber Defence erfahren Sie wöchentlich auf dem InfoGuard Cyber Security Blog – am besten gleich unser Blog-Update abonnieren und keinen Beitrag mehr verpassen!

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant