Karriere 8 Offene Stellen 250+ Mitarbeitende

Karriere 8 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

Ransomware – eine latente Bedrohung [Teil 2]

Im ersten Teil dieses Blogbeitrags hat Stephan Berger, Senior Cyber Security Analyst beim InfoGuard CSIRT, die noch immer latente Bedrohung von Ransomware anhand zweier Cases aufgezeigt. Vier weitere spannende Insights aus seiner Arbeit, die er an der Swiss Cyber Storm präsentierte, erfahren Sie im zweiten Teil.

Wie bereits im ersten Beitrag erläutert: Beobachtungen, Erfahrungen und Learnings aus vergangenen Incidents sind enorm wichtig für die Arbeit unseres InfoGuard Incident Response-Teams. Take-outs von Phishing- und MalDocs-Angriffen, Schwachstellen-Ausnutzung (ProxyLogon), Angriffen über exponierten RDP-Ports sowie Remote-Desktop-Lösungen wurden bereits detailliert analysiert. Wie geht es weiter, nachdem die Angreifer Zugang in das interne Netzwerk erhalten haben? Und was können wir daraus lernen?

3) Ausspähen des Netzwerks

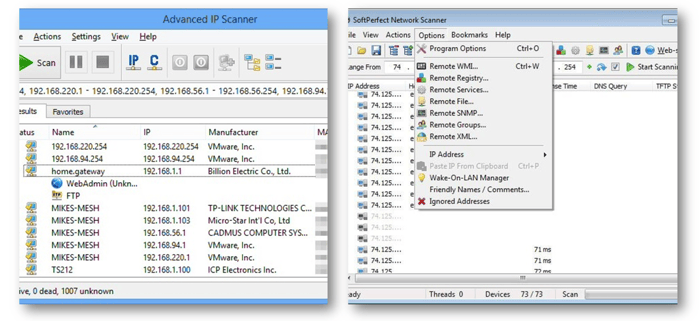

Nach der initialen Kompromittierung sowie der Einrichtung von Backdoors beginnen die Angreifer normalerweise mit dem Ausspähen des Netzwerkes. Dadurch werden offene Shares und weitere Computer ausfindig gemacht, mit denen sie sich verbinden können. Für diese Aufgabe werden klassischerweise Netzwerk-Scanner eingesetzt (Abb. 7).

Abb. 7: Netzwerk-Scanner

Interessanterweise hat unser InfoGuard-Team mehrere Fälle bearbeitet, in denen ein aufmerksamer System-Administrator feststellte, dass die CPU-Last für einen kritischen Server höher ist als üblich. Bei der Kontrolle der laufenden Prozesse fiel somit der Netzwerk-Scanner auf, der von Angreifern über einen gehackten Account gestartet wurde.

Key Points & Lessons Learned

- Hohe CPU-Last: Eine hohe CPU-Auslastung, gerade zu Randzeiten oder am Wochenende auf kritischen Servern, sollte genau überprüft werden. Vor allem ein Blick in die laufenden Prozesse könnte unter Umständen einen laufenden Netzwerk-Scanner zeigen.

- Lizenz-Datei: Der Softperfect Scanner wird zum Teil von Angreifern in der Vollversion verwendet, um gewisse Funktionen freizuschalten. Für diese Vollversion ist eine Lizenz-Datei notwendig, die unter Umständen noch auf dem Dateisystem vorhanden ist. Diese Datei ist einerseits für die Investigation – insbesondere durch die Polizei – interessant, da sie durch den Kauf Rückschluss auf den Täter geben könnte. Andererseits kann die Datei für das Tracking von Angreifern über verschiedene Fälle hinweg verwendet werden, sofern die gleiche Lizenz-Datei bei unterschiedlichen Firmen verwendet wird.

- Advanced IP-Scanner: Ein Advanced IP-Scanner speichert die zuletzt gescannten IP-Ranges unter einem definierten Registry-Schlüssel ab (HKEY_CURRENT_USER\Software\Famatech\advanced_ip_scanner\State). Einerseits kann diese Information von Analysten verwendet werden, um herauszufinden, welche Benutzer von den Angreifern gehackt wurden (mit einem einfachen Check, ob der Schlüssel im User-Hive existiert oder nicht). Andererseits kann unter Umständen durch die Auswertung des gescannten IP-Ranges nachvollzogen werden, auf welche Shares oder Computer die Angreifer Zugriff hatten.

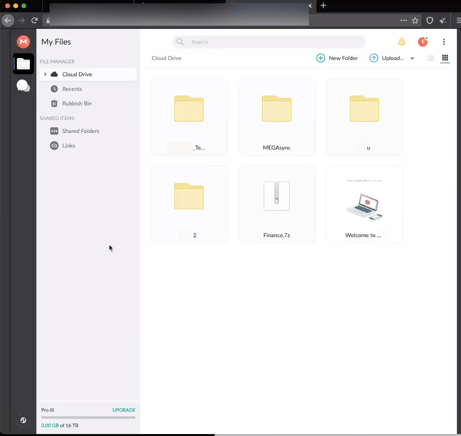

4) Diebstahl von Daten aus dem Netzwerk

Es ist nicht ungewöhnlich, dass Angreifer vor der Netzwerk-Verschlüsselung Daten stehlen, um die Firma doppelt zu erpressen. Erstens wurde das Netzwerk verschlüsselt und die Angreifer verfügen alleinig über den Schlüssel für die Entschlüsselung. Zweitens sind die Angreifer im Besitz von potenziell sensitiven Daten der Firma, wobei häufig gedroht wird, diese im Internet zu veröffentlichen.

Abb. 8: Zwei bekannte Upload-Plattformen (MEGA & Yandex)

Abb. 8: Zwei bekannte Upload-Plattformen (MEGA & Yandex)

Dabei haben sich die Angreifer der legitimen Software-Pakete der Hersteller bedient, womit Daten einfach auf die jeweilige Plattform geladen werden können. Natürlich ist für das Hochladen ein Account notwendig in Form eines Benutzernamens und dazugehörigen Passworts. In mehreren Fällen konnte unser Incident Response-Team gültige Anmeldedaten vom System wiederherstellen, von wo aus Daten zu solchen Plattformen hochgeladen wurden. Wie in Abbildung 9 ersichtlich, konnten wir uns in den Account der Angreifer einloggen und so detailliert nachvollziehen, welche Daten gestohlen wurden.

Abb. 9: Account vom Angreifer mit den gestohlenen Daten

Abb. 9: Account vom Angreifer mit den gestohlenen Daten

Dieses Wissen ist zum einen für die Verhandlungen mit den Angreifern sehr wertvoll. So wurden möglicherweise gar nicht sensitive Daten gestohlen, wodurch eine Veröffentlichung nicht «extrem» kritisch wäre für das Unternehmen. Zum anderen kann dieser Account in Zusammenarbeit mit der Polizei gesperrt werden, um den Angreifern die Kontrolle über die Daten zu entziehen.

Key Points & Lessons Learned

- Blockieren oder Monitoren von Verbindungen zu bekannten Cloud Providern: Wenn (kritische) Server eine Verbindung zu einer bekannten Upload-Plattform wie MEGA oder Yandex aufbauen, könnte das ein Zeichen von Datenabfluss sein und müsste genauer untersucht werden.

- Zugangsdaten zu Upload Providern: Incident Responder oder Forensiker sollten auf jeden Fall bei einem Ransomware-Vorfall versuchen, die Zugangsdaten für die verwendete Upload-Plattform zu rekonstruieren resp. auf dem Dateisystem zu sichern.

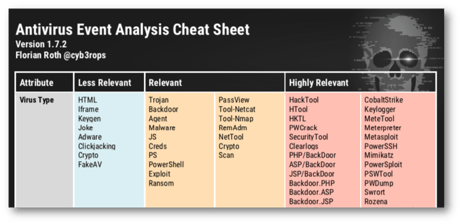

5) Anti-Viren-Logs

In den meisten Untersuchungen haben wir festgestellt, dass der im kompromittieren Netzwerk eingesetzte Anti-Viren-Agent einen oder mehrere Schritte der Angreifer entdeckte und/oder verhinderte. Die Anti-Viren-Logs wurden jedoch entweder gar nicht analysiert oder zu spät. Die Findings der Anti-Virus-Lösung können gut als Frühwarn-System verwendet werden und eine Kompromittierung unter Umständen in einem früheren Stadium erkennen.

Abb. 10: Antivirus Analysis Cheat Sheet (Quelle: Nextron Systems)

Abb. 10: Antivirus Analysis Cheat Sheet (Quelle: Nextron Systems)

Key Points & Lessons Learned

- Zeitmangel: In unzähligen Gesprächen mit betroffenen Firmen hat sich herausgestellt, dass System-Administratoren meist schlicht keine Zeit haben, um alle Anti-Viren-Meldungen zu kontrollieren. In diesem Falle empfehlen wir, zumindest Alarme oder Keyword-Suchen für die kritischsten Erkennungen einzurichten gemäss Cheat Sheet (Abb. 10), welches hier heruntergeladen werden kann:

- Jede Minute zählt: Bei einer kritischen Erkennung gemäss Cheat Sheet sollte so rasch wie möglich ein Experten-Team für die Beurteilung des Alarms hinzugezogen werden. Denn Zeit ist nach einer erfolgreichen Netzwerk-Kompromittierung ein kritischer Faktor.

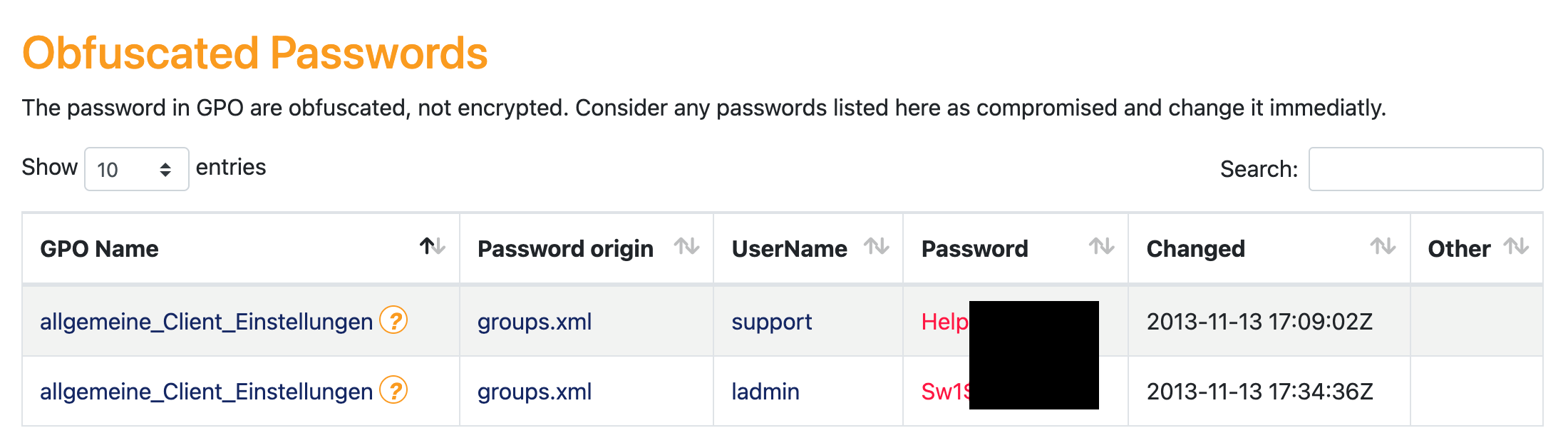

6) Active Directory Hardening

Während eines Vorfalls – oder noch besser davor – empfiehlt es sich, eine vertiefte Analyse der Active-Directory-Umgebung durchzuführen. InfoGuard bietet dazu beispielsweise In-Depth-Untersuchungen von solchen Umgebungen an. Eine frei verfügbare Software für eine Analyse der kritischen Punkte ist «Ping Castle».

Eine dieser kritischen Punkte, die unser Incident Response-Team regelmässig antrifft, sind gespeicherte Passwörter in Group Policies (Abb. 11).

Abb. 11: Gespeicherte Passwörter in Group-Policies

In diesem Fall war der abgebildete Benutzer «support» einer von mehreren Administratoren in der entsprechenden Domäne. Ein Angreifer könnte von einem unprivilegierten Benutzer innerhalb kurzer Zeit die höchsten Rechte im Netzwerk erlangen. Solche einfachen «Privilege Escalations» müssen unter allen Umständen vermieden werden, um die Latte für einen Angreifer so hoch wie möglich zu setzen.

Key Points & Lessons Learned

- Gespeicherte Passwörter: Sollte auch nur ein Punkt im Active Directory geprüft werden können, dann, ob gespeicherte Passwörter in GPO’s abgelegt sind – ein Finding, das wir erstaunlich oft bei Untersuchungen antreffen.

- In-Depth Assessment: Daneben empfehlen wir die Durchführung von vertieften Active-Directory-Analysen, um komplexere Fehlkonfiguration aufzuzeigen und beheben zu können.

Sie sehen: Die Gefahr von Ransomware ist alles andere als vorbei. Angreifer organisieren sich in professionellem Stil und verfeinern laufend Ihre Angriffstechniken. Mit dieser Dynamik Schritt zu halten, ist eine grosse Herausforderung, die heutzutage für Unternehmen alleine kaum zu bewerkstelligen ist. Genau dazu haben wir unseren Incident Response (IR) Retainer entwickelt.

Im Falle eines Security Incidents können Sie schnell auf die kompetente Unterstützung durch unser erfahrenes CSIRT zählen. Dazu gehört nicht nur das Aufspüren der Angreifer sowie die schnellstmögliche Isolation, sondern auch die Schadensanalyse aus unserem Cyber Defence Center, die Unterstützung bei der Wiederherstellung des ordentlichen Betriebs und die Gewährleistung der Meldepflicht bei einem Sicherheitsvorfall gemäss GDPR.

Interessiert? Alle Informationen und das Kontaktformular finden Sie hier:

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant