Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

Microsoft RDP von schwerer Sicherheitslücke betroffen

Jeder kann sich noch gut an die rasante Verbreitung des Wurms WannaCry erinnern, welcher letzte Woche seinen 2-jährigen Geburtstag gefeiert hat. Die Ausbreitung des Wurms wurde damals durch Marcus "MalwareTech" Hutchins mit der Entdeckung eines so genannten Kill-Switches eingedämmt. Jetzt, 2 Jahre später droht ein ähnlich schlimmes Szenario. Zwar sind es diesmal keine von der NSA gestohlenen Sicherheitslücken (wir erinnern uns an Eternalblue und die Veröffentlichung durch Shadowbroker), die Sicherheitslücke welche unter der CVE Nummer CVE-2019-0708 gelistet wird, hat jedoch ähnliches Potential.

Microsoft schreibt in ihrem Blogartikel dazu, dass die Lücke deshalb so gefährlich ist, weil sie erstens eine so genannte RCE (Remote Code Execution) Schwachstelle ausnutzt mit der auf dem Zielhost Schadcode ausgeführt werden kann und zweitens ein Pre-Auth Exploit ist.

Das heisst der Angreifer muss zum Ausnutzen der Lücke nicht authentifiziert sein.

Potential ist riesig

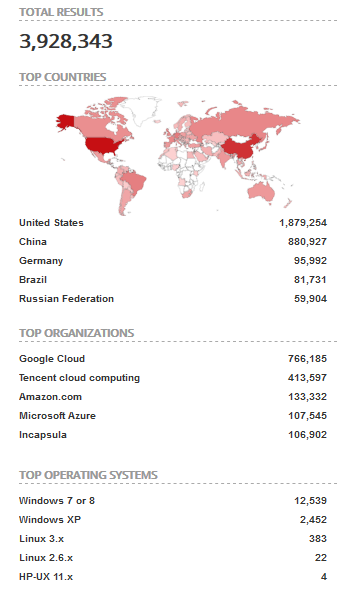

Das Potential ist riesig, schaut man sich die exponierten RDP Server auf shodan.io an:

Betroffene Windows Versionen sind:

Windows 7, Windows Server 2008 R2, und Windows Server 2008 (Microsoft bietet noch Support).

Windows 2003 and Windows XP (kein Support mehr durch Microsoft, jedoch macht Microsoft bei dieser Schwachstelle eine Ausnahme und liefert trotz abgelaufenem Support noch Sicherheitspatches für Windows XP).

Nicht betroffen von der Lücke sind aktuellere Windows Versionen:

Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 und Windows Server 2012.

So schnell wie möglich absichern!

InfoGuard empfiehlt betroffene Systeme so schnell wie möglich mit den zur Verfügung gestellten Sicherheitspatches abzusichern. Dies, weil für die Sicherheitslücke bereits ein PoC (Proof of Concept - eine detaillierte Erklärung der Lücke) besteht. Somit ist es nur eine Frage der Zeit, bis der erste Wurm auftaucht, der sich durch die Lücke automatisiert verbreitet.

Lassen Sie uns gemeinsam ein WannaCry 2.0 verhindern.

Download Links für Patches:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

(Windows 7, Windows Server 2008 R2, und Windows Server 2008)

https://support.microsoft.com/help/4500705

(Windows 2003 und XP)

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant