Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard CSIRT warnt: Angreifergruppe nutzt Netscaler-Lücke, um Zugangsdaten zu entwenden

Bereits am 18. Juli 2023 wurde eine Netscaler-Lücke bekannt, bei der Angreifer remote und unauthentisiert Code ausführen konnten. Die kritische Sicherheitslücke betraf Citrix ADC sowie Citrix Gateway und wurde auch aktiv missbraucht. Das InfoGuard CSIRT hat zahlreiche Fälle bearbeitet, welche auf diese Sicherheitslücke zurückzuführen sind – und auch Monate später treffen immer wieder neue Fälle ein. Denn das Perfide an dieser Lücke ist, dass sie ohne vorherige Anmeldung das Ausführen von Schadcode erlaubt.

Die Angreifer nutzten diese Lücke dabei mehrheitlich, um sogenannte Webshells zu installieren. Diese waren dann meist im Verzeichnis /var/netscaler/ sowie Unterordnern oder /netscaler/ und weiteren Unterordnern zu finden. Sie trugen Bezeichnungen wie server_info.php oder levels.php. Diese Webshells konnten einfach entfernt und deren Nutzung in den Logs nachvollzogen werden.

InfoGuard CSIRT warnt vor Cyber-Angriff auf legitime Netscaler-Portale

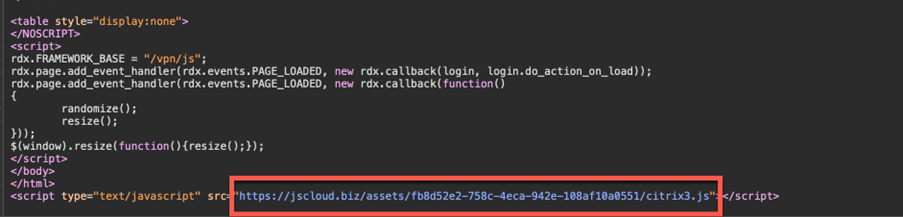

Das InfoGuard CSIRT konnte nun in einer Untersuchung feststellen, dass die Sicherheitslücke zumindest von einer Angreifergruppierung zu anderen Zwecken missbraucht wurde. Diese Angreifergruppe ergänzt die legitime Login-Seite des Netscaler-Portals um ein Javascript. Dieses liest die eingegebenen Benutzernamen und Passwörter der Login-Seite mit und sendet diese an einen Server weiter. Eine kurze Suche mit Shodan im deutschsprachigen Raum hat gezeigt, dass aktuell noch eine zweistellige Zahl an Servern dieses Script implantiert hat.

Was muss ich tun?

Prüfen Sie, ob zusätzliche Javascripte in der index.html-Seite des Netscalers eingebunden wurden. Diese finden sie unter /netscaler/ns_gui/vpn/index.html. In den von uns geprüften Fällen wurde das Javascript von der freien Codesharing-Platform jscloud.biz geladen. Es ist aber auch denkbar, dass andere Quellen wie zum Beispiel Paste-Plattformen oder auch lokal hinaufgeladene Javascripte verwendet werden.

Sollten Sie ein derartiges Script identifizieren, ergreifen Sie umgehend folgende Schritte:

- Entfernen Sie die Script-Zeile aus dem Quelltext.

- Lassen Sie alle Passwörter der Benutzer ändern, die in den letzten Monaten auf dem betroffenen Netscaler-Portal eingeloggt haben.

- Stellen Sie sicher, dass alle externen Zugangsmöglichkeiten die Multifaktor-Authentisierung aktiviert haben.

- Falls es Portale (Webmail, Citrix, VPN etc.) gab, die keine Multifaktor-Authentisierung erfordern, empfehlen wir ein Compromise Assessment durchzuführen, um sicherzustellen, dass entwendete Credentials nicht bereits für ein Eindringen in das Netzwerk genutzt wurden.

InfoGuard hilft Ihnen – rund um die Uhr

Das InfoGuard CSIRT unterstützt Sie bei der Suche nach Spuren eines Cyber-Angriffs in Ihrer Infrastruktur. Mit unserem Compromise Assessment decken wir Breaches in Ihrer gesamten Umgebung auf – und nicht nur jene der geschilderten Netscaler-Lücke.

Bei einem Cyber-Angriff ist es entscheidend, schnell und professionell zu handeln. Unser Incident Response Retainer ist hier die optimale und effektivste Lösung für den Ernstfall. Sollte dieser eintreten, können wir zusammen mit Ihnen richtig reagieren: schnell, kompetent und mit viel Erfahrung – und das 24/7. Mehr zu unserem Incident Response Retainer erfahren Sie hier:

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant