Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

IEC 62443 – oder wie Sie effizient und zuverlässig OT-Sicherheit implementieren

Die Digitalisierung erfasst sämtliche Bereiche von Wirtschaft und Gesellschaft. Leider gehören Cyberangriffe mittlerweile zu den grössten Bedrohungen von reibungslosen Betriebsabläufen. Unternehmen sind gefordert, wenn es darum geht Cybersicherheit in OT-Umgebungen zu gewährleisten und das Vertrauen in die digitale Transformation zu schaffen. Wie Ihnen dies auf der Basis der IEC 62443-Norm gelingt, erfahren Sie in diesem Blogartikel.

Das Potenzial der Digitalisierung ist nahezu unbegrenzt. Moderne Informations- und Kommunikationstechniken vernetzen die industrielle Fertigung. Anlagen, Systeme und Komponenten tauschen eigenständig relevante Daten aus. Sogenannte «Smart Factories» erhöhen die Produktivität der gesamten Wertschöpfungskette. Die digitale Vernetzung leistet damit einen wichtigen Beitrag zu höherer Produktivität, wirtschaftlichem Wachstum sowie zur nachhaltigen und ökologischen Entwicklung jedes Unternehmens.

Risikolandschaft verändert sich mit der Digitalisierung

Mit der Digitalisierung verändert sich aber auch die Bedrohungs- und Risikolandschaft. Kriminelle machen es sich zu Nutze, dass OT (z.B. Produktionsanlagen, Leitsysteme, Wasser- und Energie-Versorgung, Produktionsanlagen, Gebäudemanagement, Medizinaltechnik usw.) aber auch einfache Gebrauchsgegenstände zunehmend Software-gesteuert sind und an das Internet angeschlossen sind. Wenn sich Angreifer erst einmal Zugriff auf solche Systeme verschaffen, lassen sich Cyberattacken über diese IoT-Botnetze steuern. Laut einer Studie wurden im ersten Halbjahr 2019 weltweit 105 Millionen Angriffsversuche auf IoT-Geräte identifiziert. Und so erstaunt es nicht, dass Cybervorfälle zu den grössten Bedrohungen für Unternehmen zählen.

IT und OT fusionieren

Produktionsumgebungen wurden in der Regel als Offline-Insellösung (Air-Gap) realisiert. Nun sind viele Unternehmen daran, dieser Insellösungen zu «modernisieren» und auf digitale Integration zu trimmen. Aber leider sind viele Systeme nicht in erster Linie für Cybersicherheit ausgelegt. Zudem finden Sicherheitsprinzipien aus der traditionellen IT nicht immer den Weg in den Entwicklungs- und Lifecycle-Zyklus von OT-Systemen. Zudem stellen wir immer wieder fest, dass IT- und OT-Security als getrennte Welten betrachtet werden.

Während für die Safety klare Richtlinien gelten und aufwändige Assessments durchgeführt werden müssen, wird IT- und OT-Security vielfach immer noch stark vernachlässigt. Mit OT und IIoT-Integrationen entwickeln sich die Produktionsumgebungen jedoch in eine vernetzte «Welt», in der Isolation nur schwierig zu realisieren ist. Dies zeigt sich sehr gut in der Sensorik. Hier wandeln Sensoren physische Zustände in Daten um und übermitteln diese an Computer. IT-Sicherheit ist hier entscheidend, denn Sensoren stellen die Datenquelle und damit die Basis für jede weitere Aktion bei industriellen Systemen dar. Je mehr Sensoren in der Industrie zum Einsatz kommen, desto mehr Übergänge entstehen, die zwar Wartungsprozesse erleichtern, aber auch ein ernst zu nehmendes Sicherheitsrisiko darstellen können.

OT-Sicherheit ist Aufgabe in der Entwicklung, des Integrators und des Betreibers

Wenn Unternehmen OT-Systeme und Geschäftsprozesse digitalisiert, muss man sich zwingend auch mit dem Thema Sicherheit auseinandersetzen. Die Norm IEC 62443 hat sich mittlerweile als international anerkannter Standard für Security im Umfeld der Prozess- und Automatisierungsindustrie etabliert. Darüber hinaus deckt die Norm mit ihrem Anwendungsgebiet auch weiteren Industriebereiche und die kritischen Infrastrukturen ab. Die Norm adressiert sowohl Betreiber, Systemintegratoren als auch Hersteller industrieller Automatisierungssysteme und berücksichtigt damit alle Beteiligten im Produktions- und Automatisierungsumfeld – oder englisch «Industrial Automation and Control Systems» (IACS).

IEC 62443 – was Sie von dieser Norm kennen sollten

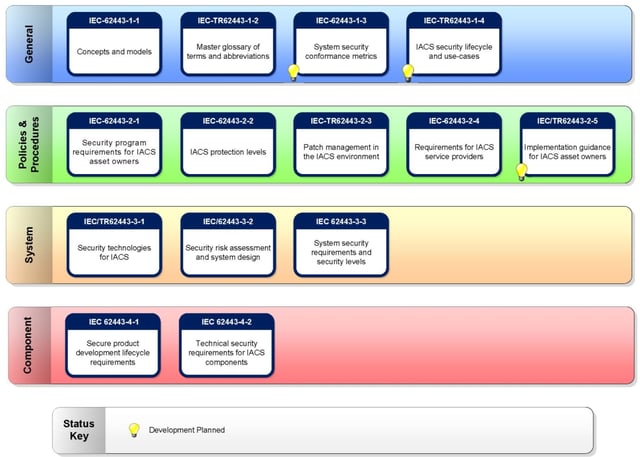

Die Norm ist in vier zusammenhängende Abschnitte untergliedert. Diese beinhalten wiederum Dokumente zu einzelnen Schwerpunktthemen. Diese wollen wir Ihnen kurz vorstellen:

Abbildung: IEC 62443 Series of Industrial Security Standard – Overview

- General

In diesem Abschnitt werden die grundsätzlichen Begriffe, Konzepte und Modelle beschrieben. - Policies & Procedures

Nebst technischen Vorgaben für die Sicherheit von Steuerungsanlagen beschreibt dieser Abschnitt ein System zum Management industrieller IT-Sicherheit. Hier existiert ein enger Bezug zur bekannten ISO 27000-Familie. Das Grundziel ist hier die kontinuierliche Verbesserung der OT-Sicherheit durch Bewertung der Risiken und Vorgaben für Prozesse und Organisation. - System

Hier werden verschiedene Vorgaben für Sicherheitsfunktionen von Steuerungs- und Automatisierungssystemen beschrieben. In erster Linie werden die Schwerpunkte um die Fertigungs- und Prozessautomatisierung behandelt, somit auch Themen wie Steuerung und Überwachung von Herstellungsprozessen. - Component

Im vierten Abschnitt werden die Anforderungen an Prozesse der Produktentwicklung von Komponenten einer Automatisierungslösung beschrieben.

Defence-in-Depth als grundlegendes Konzept

Die IEC 62443 basiert auf dem bekannten «Defense-in-Depth»-Ansatz. Dadurch werden Schutzmassnahmen beschrieben, die auf verschiedenen Ebenen eines Netzes oder auch Systems implementiert werden. Dieses verbreitete Prinzip verhindert, dass sich ein Angreifer, oder auch ein anderweitig ausgelöster Störfall, durch das Aushebeln einer einzigen Massnahme ungehindert ausbreiten und Schaden anrichten kann.

Für die durchdachte Umsetzung eines Sicherheitskonzepts ist eine Verbesserung der Sicherheitsfunktionen aller beteiligten Systeme, Produkte und Lösungen notwendig. Aber auch Richtlinien, Prozesse und letztendlich das Betriebspersonal müssen angemessen betrachtet werden, damit nach dem Zwiebelprinzip verschiedene Schutzschichten etabliert werden können. Wird dann eine Schicht umgangen, bietet die nächste Schicht weiterhin Schutz. Dieses Prinzip ist bei diversen Infrastrukturen und Netzwerken sehr sinnvoll! Denn oftmals sind die beteiligten Systeme und Komponenten aufgrund von mangelnden Updates und permanenter Verfügbarkeit nicht auf einem aktuellen Sicherheitsstand.

Segmentieren, identifizieren und authentisieren

Technologisch liegt einer der Schlüssel in einer geeigneten Authentisierung, Architektur und der Netzwerk-Zonierung – allenfalls bis auf die Ebene «Zero Trust». Denn sichere Identitäten sind der Start der Vertrauenskette in der automatisierten Kommunikation. Bei einer guten Architektur gilt es geeignete Sicherheitszonen, sprich physische oder logische Gruppierungen von Anlagen zu bilden, die gemeinsame Sicherheitsanforderungen teilen und die kritischen Komponenten der Kontrollsysteme isolieren.

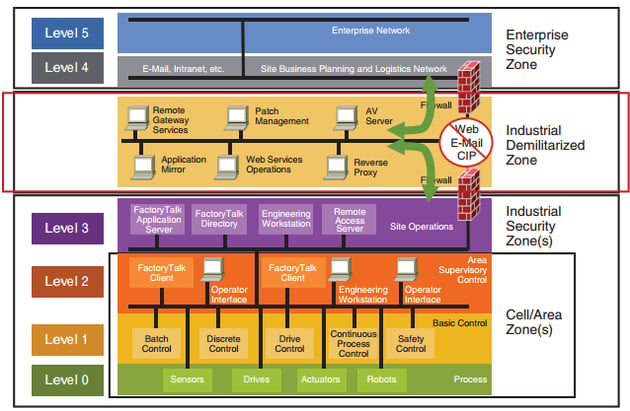

Abbildung: Purdue Enterprise Reference Architecture (PERA) Modell nach ISA-99

Die Abbildung veranschaulicht exemplarisch eine mögliche Netzwerkarchitektur eines IACS-Netzwerks. Anmerkung: Das VSE hat hierzu auch ein umfangreiches Handbuch für die Stromversorgung herausgegeben.

Die Segmentierung beschreibt eine logisch vertikale Trennung. Anlagen-Subnetze lassen sich aber auch logisch horizontal trennen. Zonen mit ähnlichem Schutzbedarf müssen identifiziert und mit technischen Mitteln voneinander separiert werden. Dabei gilt es, verschiedene Verteidigungslinien (Defence-in-Depth) aufzubauen. Dank der Segmentierung der Umgebungen, Datenströme und Betriebsprozesse können die Daten und Anlagen zuverlässig geschützt werden. Sowohl bei der Segmentierung als auch beim Identitäts-Management muss das Rad nicht neu erfunden werden. Wir empfehlen Ihnen, sich an den bewährten Best-Practice-Ansätzen zu orientieren.

Security vs. Maturity-Level

Zudem folgt IEC 62443 dem Ansatz, dass IT-Sicherheit mehr ist, als eine rein technische Disziplin. Denn technische Vorkehrungen können von den Mitarbeitenden oder Betriebsprozessen umgangen und dadurch entkräftet werden. Es findet daher eine Unterscheidung zwischen den funktional-technischen «Security-Levels» und dem Reifegrad der organisatorischen Prozesse und Mitarbeitenden, dem «Maturity-Level», statt. Mit den Security-Levels können Systeme, Netze und Komponenten hinsichtlich ihrer IT-Security bewertet werden. Die Maturity-Levels behandeln hingegen die prozessuale Einhaltung organisatorischer Richtlinien. Durch die Kombination aus den beiden Betrachtungsweisen ergibt sich ein umfassendes Sicherheitskonzept, das weitaus mehr Schutzpotenzial bietet als eine rein technische Betrachtung.

Unternehmensübergreifendes Sicherheitsverständnis

Sie sehen, die IEC 62443 liefert allen Beteiligten eine effiziente Methode für eine gesicherte IACS-Umgebung unter Berücksichtigung aller wichtigen Aspekte, wie die Sicherheit des Personals und der Produktion, die Sicherstellung der Verfügbarkeit, die Steigerung der Effizienz und Qualität der Produktion sowie dem Schutz der Umwelt. Damit können Unternehmen potenzielle Schwachstellen ihrer Steuerungs- und Leittechnik frühzeitig erkennen und sinnvolle Schutzmassnahmen einleiten.

Ein umfassender und vorausschauender Ansatz geht aber natürlich noch weiter und berücksichtigt die traditionelle IT-Landschaft, die Entwicklungs- und eben auch die Produktions-IT. Nur so können die Ziele der Cybersicherheit erreicht, das Unternehmensrisiko minimiert und regulatorische Anforderungen erfüllt werden.

Wo stehen Sie bei der Digitalisierung und Automatisierung Ihrer Business-Prozesse?

Auch Ihre OT-Infrastrukturen sind geschäftskritisch. Als Sicherheitsverantwortliche/r müssen Sie die Verantwortung für alle Sicherheitsaspekte Ihrer Produktions-Landschaft wahrnehmen. InfoGuard kann Sie dabei unterstützen, die Schlüsselkomponenten zu verifizieren, die Architektur nach dem Defence-in-Depth-Ansatz aufzubauen. die Sicherheit nach IEC 62443 aufzubauen, ein geeignetes Supplier-Risk-Management zu etablieren und so massgeblich zur Minderung der Sicherheitsrisiken sowie zum Unternehmenserfolg beizutragen.

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant