Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

ERP-Sicherheit durch Automatisierung – der effizienteste Weg zur Sicherung Ihrer SAP-Applikationen

In einem früheren Blogartikel haben wir Ihnen bereits aufgezeigt, welche Schwachstellen in SAP-Systemen existieren und wie solche Systeme effektiv gegen Angriffe abgesichert werden können. Zu den häufigsten Schwächen gehören dabei sowohl schwache Sicherheitskonfigurationen als auch zu viele administrative Berechtigungen. Kommt das Ihnen bekannt vor? Wie die Verifikation des Sicherheitsdispositivs Ihrer SAP-Anwendungen auf dem ABAP Stack zu einem Kinderspiel wird, erfahren Sie in diesem Beitrag.

Die sichere Konfiguration und angemessene Ausgestaltung der Informatikberechtigungen in einem SAP-System ist ein komplexes Unterfangen. Kein Wunder, schaffen es viele Administratoren nicht, ein angemessenes Sicherheitsniveau zu erzielen. Erfahrung und ein breites Know-how sind hier ebenfalls zentral. Das Erarbeiten einer qualifizierten Aussage zum Risikoprofil eines SAP-Systems erfordert einen grossen manuellen Aufwand im Rahmen von Security Audits. Häufig müssen für diese Aufgabe teure Expert*innen engagiert werden. In diesem Beitrag zeigen wir Ihnen, wie das deutlich einfacher und kostengünstiger geht.

5 Gründe für ein professionelles SAP-Schwachstellen-Management

Beginnen wir der Grundfrage: Wieso sollte man sich überhaupt um ein effektives Schwachstellen-Management im SAP-Umfeld kümmern? Folgende fünf Punkte sprechen unserer Erfahrung nach dafür.

- Die aktuellen Marktbedingungen beschleunigen die digitale Transformation

Die veränderten Marktbedingungen der letzten Jahre haben die digitale Transformation der Unternehmensprozesse rasant vorangetrieben. Dieser Effekt wurde durch die Covid-19-Pandemie noch verstärkt. In der Vergangenheit hatten SAP-Expert*innen die Möglichkeit, mehrere Sicherheitsebenen aufzubauen und eigenständig zu kontrollieren. Dieses Paradigma wird nun mit der Verschiebung der SAP-Infrastrukturen in die Cloud verändert. Mit dieser Verschiebung ergeben sich potentiell neue Sicherheitslücken, da die Systeme vermehrt externe Verbindungen aufweisen. Durch die wachsenden Ansprüche hin zu immer kürzeren Entwicklungs- und Deployment-Zyklen bei gleichbleibenden Ressourcen, ergeben sich neue Risiken für die Systeme. - Der Transfer in die Cloud führt zu Schwachstellen bei geschäftskritischen Anwendungen

In den letzten Jahren hat sich die Haltung der Unternehmen bezüglich der Auslagerung von Workloads in die Cloud drastisch verändert. Nach anfänglicher Skepsis gegenüber dieser bis anhin wenig erprobten Servicearchitektur hat sich diese Grundhaltung stark verändert. Auch die geschäftskritische SAP-Landschaft ist von diesem Trend betroffen. In Transformations-Projekten, die wir begleiten, stellen wir immer wieder fest, dass der Ansatz der «1:1-Migration» gewählt wird, was durchaus Risiken birgt und auf Cloud-Umgebungen angepasste Sicherheits-Best-Practices nicht angemessen berücksichtigt. Es könnten beispielsweise unbemerkt allgemeinbekannte Standardbenutzer und deren Passwörter existieren, welche von Angreifern ohne vertiefte technische SAP-Kenntnisse für maliziöse Aktivitäten ausgenutzt werden können. Das Risiko der Ausnutzung dieser Schwachstelle kann durch die netzwerkseitigen Öffnungen potentiell auf ein Vielfaches ansteigen. - Die Tendenz von Angriffen auf Kernanwendungen steigt seit mehreren Jahren

Seit 2016 wurden vom Department of Homeland Security Cyber and Infrastructure Security Agency (CISA) 5 US-CERT-Alarmierungen für geschäftskritische Anwendungen veröffentlicht. Das Ausnutzen dieser Schwachstellen kann vom Diebstahl sensitiver Daten bis hin zum Komplettausfall der Kernprozesse führen*. Auch in Unternehmen, welchen diese Risiken durchaus bewusst sind, ist die Umsetzung eines effektiven SAP-Schwachstellen-Managements eine grosse Herausforderung. Dies liegt daran, dass die Zeit von der Entdeckung einer Schwachstelle bis zur Verfügbarkeit eines funktionierenden Exploits oft sehr kurz ist. Gemäss dem SAP-Security-Experten Onapsis dauert es von der Entdeckung einer Schwachstelle bis zum aktiven Scanning nach betroffenen Systemen durch Angreifer gerade einmal 24 Stunden. Ein funktionierender Exploit kann dabei bereits nach 72 Stunden verfügbar sein**. Viele Unternehmen verfügen weder über Prozesse, personelle Ressourcen oder Tools, um auf Schwachstellen in dieser erhöhten Geschwindigkeit reagieren zu können. - Bestehende Defense-in-Depth-Strategien schützen Kernanwendungen nicht in ausreichendem Masse

Seit Beginn der Transformation der Geschäftsanwendungen in die Cloud ist bekannt, dass das traditionelle «Festungs-Prinzip», mit welcher Kernanwendungen durch möglichst starke Sicherheitsmechanismen geschützt werden sollen, in der Cloud nicht mehr ausreichenden Schutz bietet. Dennoch soll dieses Modell nicht komplett beerdigt werden, da fehlende Sicherheitsmechanismen im «äusseren» Sicherheitsperimeter dazu führen können, dass ein Einfallstor in die Umgebung für Angreifer entsteht. Dies erlaubt Angreifern, sich anschliessend im Netzwerk lateral zu bewegen und die «Kronjuwelen» in Kernanwendungen ausfindig zu machen. Um Schwachstellen in der IT-Infrastruktur zu erkennen, setzen daher viele Organisationen auf Vulnerability Scanning-Lösungen. Diese sind in der Lage, Schwachstellen zu erkennen, daraus resultierende Risiken zu bewerten und mitigierende Massnahmen vorzuschlagen. Traditionellerweise decken diese Lösungen eine grosse Bandbreite an Systemen ab, sind jedoch ineffektiv bei der Erkennung von Schwachstellen wie Fehlkonfigurationen, zu weit berechtigte Rollen oder fehlende Sicherheits-Patches in Geschäftsanwendungen. - Auch die besten SAP Security-Teams sind mit immer grösserer Auslastung bei gleichbleibenden Ressourcen konfrontiert

Die Anforderungen an den Schutz von Kernanwendungen wächst aus den bereits erwähnten Gründen stetig an. Die finanziellen Ressourcen für Sicherheitsexperten im SAP-Umfeld sind allerdings meist beschränkt. Jeden Monat werden unzählige Sicherheitsschwachstellen mit unterschiedlichen Kritikalitätsstufen und für diverse SAP-Systemkomponenten veröffentlicht. Dies macht die Aufgabe eines effektiven Schwachstellen-Managements enorm schwierig; insbesondere, wenn dutzende Systeme betreut werden. Dies kann dazu führen, dass Patches nicht angemessen bewertet und nicht mit der notwendigen Priorität appliziert oder weitreichende Berechtigungen vergeben werden, da die Zeit für die Entwicklung von angemessenen Berechtigungsrollen fehlt. Da SAP-Anwendungen in vielen Fällen die für die Organisation überlebenswichtigen Daten enthält, kann eine Ausnutzung von Schwachstellen signifikante Konsequenzen haben.

Alles im Griff dank SAP Application Security Managed Service

Nun verstehen Sie hoffentlich besser, weshalb ein Schwachstellen-Management im SAP-Umfeld unentbehrlich ist. Nichtsdestotrotz, eben auch aus den erwähnten Gründen, ist die professionelle Umsetzung keine einfache Sache. Genau deshalb haben wir für unsere Kunden den SAP Application Security Managed Service entwickelt, mit dem Sie einen kosteneffizienten Überblick über das Sicherheitsdispositiv Ihrer SAP-Systeme auf dem ABAP Stack erhalten und von folgenden Ergebnissen profitieren:

- Sie erhalten einen Überblick über die Ausgestaltung der sicherheitsrelevanten Konfiguration der SAP-Systeme.

- Sie kennen die Benutzer, deren zugeordneten Basisberechtigungen und können bewerten, ob diese Berechtigungen angemessen sind.

- Sie können Risiken in Ihrer SAP-Landschaft erkennen.

- Sie erhalten eine aussagekräftige, externe Risikoeinschätzung von SAP Security-Expert*innen mit risikoorientiert ausgewählten Massnahmen und Empfehlungen.

- Sie erhalten aussagekräftige Dashboards für das Management.

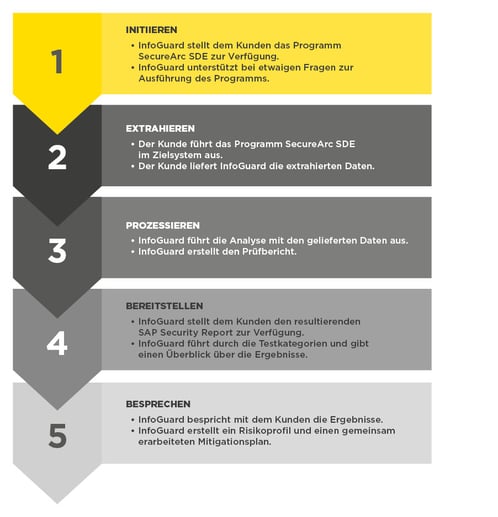

Einzigartige Einblicke über Ihre SAP-Sicherheit in 5 einfachen Schritten

Verschaffen Sie sich einen einmaligen Einblick in die Ausgestaltung der Sicherheitskontrollen und Basisberechtigungen in Ihrem zentralen ERP-System entlang der fünf Schritte in der Abbildung.

Sie erhalten innert Stunden eine qualifizierte Aussage zur Ausgestaltung der Sicherheitskontrollen und Zuteilung der kritischen SAP-Basisberechtigungen. Die Dienstleistung kann anschliessend in einen SAP Security Reporting Service umgewandelt werden, wobei ergänzende Beratungsleistungen entfallen. Die Dienstleistung ist dadurch noch preiswerter und gibt Ihnen die Möglichkeit, die Sicherheit der SAP-Systeme kontinuierlich zu überwachen.

SAP-Sicherheit leichtgemacht

Die einst komplexe Aufgabe zur Beurteilung und Bewertung der Sicherheit Ihrer zentralen ERP Systeme wird dank unserem Managed Service zur Routineaufgabe.

* https://us-cert.cisa.gov/ics/alerts

** Onapsis Threat Intelligence Report - Active Cyberattacks on Mission-Critical SAP Applications

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant