Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

Wie eine Enterprise IT-Sicherheitsarchitektur die Digitalisierung vereinfacht

Kennen Sie das? Schwierigkeiten, Kundenbedürfnisse rechtzeitig bedienen zu können, mangelnde Innovationskraft, verzögerte Fertigstellung von Projekten, unzureichende Funktionalität von Anwendungen, hohe Betriebskosten ‒ und nicht zuletzt Bauchentscheide mangels Information…

…wenn dies Erinnerungen in Ihnen auslöst, dann sollten Sie unbedingt weiterlesen.

Für die oben genannten Symptome ist oftmals die hohe Komplexität der IT-Systeme im Unternehmen (mit)verantwortlich. Denn diese wird meist fast unbemerkt von Jahr zu Jahr grösser und erreicht irgendwann den Schwellwert, an dem der Überblick verloren geht und kaum mehr steuerbar ist. Die Komplexität vergrössert sich vielfach schleichend und unbemerkt. Ursachen dafür sind:

- Eingekaufte Anwendungen, die eine eigene Architektur mit sich bringen. Diese ist vielfach nicht mit der Unternehmensarchitektur abgestimmt.

- Anwendungen, welche unvollständig in die bestehende Umgebung integriert werden oder weiter als «Inseln» mit einem minimalen Satz an Schnittstellen zur bestehenden Umgebung bestehen bleiben.

- Alte Systeme, welche nicht oder nur unvollständig abgelöst werden.

- Bestehende Komponenten, die nicht zu Services ausgebaut, sondern in neue Anwendungen «hineinkopiert» werden.

- Fehlende, unvollständige oder nicht aktualisierte Dokumentationen. Von den unzähligen Sicherheitslücken mal ganz abgesehen…

(IT-)Architektur – (k)einen Plan haben

Und genau hier sind wir am entscheidenden Punkt: Es fehlt vielen Unternehmen an einer IT-Sicherheitsarchitektur. Oder zumindest hält diese den Anforderungen durch die Digitalisierung nicht mehr stand. Aber warum braucht es überhaupt eine unternehmensweite IT-Sicherheitsarchitektur?

Lassen Sie mich Ihnen hierzu vier (nicht ganz ernstgemeinte) Fragen stellen. (Die Antworten finden Sie am Ende dieses Blogbeitrages.)

- Warum werden Grundstücke im Grundbuch eingetragen?

- Weil sonst niemand den Rasen mähen darf.

- Weil es ein Beweismittel ist, dass man das Grundstück besitzt.

- Weil man sonst das Grundstück nicht mehr findet.

- Warum wird ein Bauplan gezeichnet?

- Weil Architekten sonst keine Arbeit hätten.

- Weil die Pläne toll aussehen.

- Weil man sich damit schnell ein Bild über das Bauvorhaben machen und es korrekt umsetzen kann.

- Warum sind Backsteine rechteckig und haben standardisierte Masse?

- Weil sich damit ein Haus standardisiert und problemlos bauen lässt.

- Weil rechteckige Backsteine schöner sind.

- Weil runde Backsteine teurer sind.

- Warum gibt es im Haus verschiedene Nutzungsbereiche?

- Weil die Wohnung so hübscher aussieht.

- Weil damit unterschiedliche Bedürfnisse abgedeckt werden.

- Weil sich nur so der Bauplan rechtfertigt.

Die Fragestellungen zielen auf ein planmässiges bzw. strukturiertes Vorgehen ab. Denn stellen Sie sich vor: Wie würden Städte und Flächen aussehen, wenn jeder willkürlich bauen dürfte? Streit und bauliches Chaos wären vorprogrammiert. Die Art und Weise der Bebauung von Grundstücken und ihrer Nutzung wird dabei in Bebauungsplänen geregelt. Diese bilden dann auch die Grundlage für die Architekten, die das jeweilige Bauvorhaben erarbeiten und dann schlussendlich mit unterschiedlichen Unternehmen realisieren.

4 Vorteile einer IT-Sicherheitsarchitektur

Auf die IT-Sicherheitsarchitektur übertragen bedeuten die obenstehenden Fragestellungen:

- Gewisse Artefakte dienen als Beweismittel, z.B. wenn ein Unternehmen eine (Sicherheits-) Zertifizierung erlangen möchte. Damit kann bei einer Erst- oder Re-Zertifizierung der Nachweis leichter erbracht werden, dass die Prozesse auch wirklich gelebt werden.

- Ein Bauplan erlaubt es, die Komponenten neu zu ordnen und ist die Grundlage, interne und externe Stellen zeitnah über die aktuellen Gegebenheiten zu informieren. Dadurch können Projekte schneller umgesetzt und neue Mitarbeitende einfacher eingearbeitet werden.

- Normierte Komponenten erlauben den Aufbau einer modularen IT, On-Premises oder in der Cloud. Dies erlaubt eine einheitliche Nutzung der IT, fördert klare Verantwortlichkeiten und senkt Kosten, weil weniger Komponenten zu unterhalten sind und gleichzeitig von vielen Anwendungen genutzt werden (Skaleneffekt).

- Definierte Nutzungsbereiche und Services erleichtern die Wiederverwendung und Änderung von Funktionen sowie deren Absicherung in entsprechend gestalteten Sicherheitszonen. Die Wiederverwendung reduziert den Aufwand für das Testen und erlaubt die Nutzung bestehender Schnittstellen. Gleichzeitig können dadurch die Zuständigkeiten klar geregelt werden.

Tolle Vorteile – finden Sie nicht? Aber was beim Hausbau selbstverständlich erscheint, ist erfahrungsgemäss in der IT-Welt nicht so. In vielen Unternehmen wächst und verändert es sich schneller, als die ordnenden Kräfte Schritt halten können. Die Folgen:

- Ausfälle oder Unterbrüche von Systemen (Abstürze, falsche Daten, Fehlfunktionen)

- Kostspielige Anpassungen

- «Unerwartete» Probleme

- Verlust der Fähigkeit, die IT-Systeme aktiv zu gestalten und zu ändern («Bugwelle»)

- Steigende Kosten und frustrierte Mitarbeitende.

Wir sind der Meinung, das muss nicht sein!

IT-Sicherheitsarchitektur schafft Ordnung

Glücklicherweise gibt es neben den divergierenden Kräften auch die ordnenden Kräfte, welche die Grundlage einer zweckmässigen IT-Sicherheitsarchitektur bilden. Frei ausgedrückt könnte in unseren Augen IT-Sicherheitsarchitektur auch «Ordnung schaffen» bedeuten.

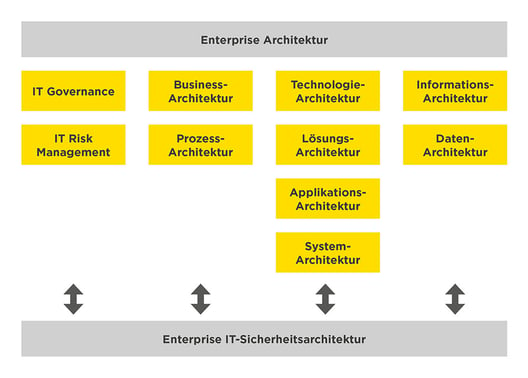

Innerhalb der Unternehmensarchitektur gibt es verschiedene Teilbereiche. Nachfolgend finden Sie eine Übersicht der prominentesten Vertreter. Diese Teilarchitekturen wirken auf die Enterprise IT-Sicherheitsarchitektur ein und umgekehrt.

Wie auch Sie zu einer zweckmässigen IT-Sicherheitsarchitektur kommen, werden wir Ihnen in einem weiteren Blogbeitrag gerne ausführlich aufzeigen. Soviel vorweg: Wie beim Hausbau zu Beginn noch nicht der letzte Wasser- oder Stromanschluss definiert ist, so gilt es auch bei der IT-Sicherheitsarchitektur vom Groben ins Detail zu planen. Nur so lässt sich aus unserer Erfahrung ein solches Projekt «auf den Boden» bringen.

Wenn Sie mehr zum Thema IT-Sicherheitsarchitektur erfahren wollen, dann verpassen Sie auf keinen Fall unsere weiteren Blogartikel! Schon bald halten wir ein Whitepaper zum Thema IT-Sicherheitsarchitektur für Sie bereit. Am besten jetzt unsere Blog-Updates abonnieren und ganz einfach up-to-date bleiben.

Enterprise IT-Sicherheitsarchitektur von InfoGuard

Klingt alles etwas kompliziert? Keine Angst! Wir lassen Sie nicht im Stich. InfoGuard unterstützt zahlreiche Unternehmen und Organisationen in der Planung und Umsetzung von strukturierten und koordinierten Aktivitäten zur Sicherstellung der Cyber Security in der Enterprise-Architektur.

Vertrauen Sie auf unsere Architekten. Wir helfen Ihnen eine bedürfnisgerechte Enterprise IT-Sicherheitsarchitektur aufzubauen, die Ihnen eine optimale Basis für alle Ihre Digitalisierungsprojekte bietet.

Und bevor ich es vergesse: Die korrekten Antworten lauten 1b, 2c, 3a und 4b. Selbstverständlich gelten diese Punkte nicht nur beim Hausbau, sondern auch bei Ihrer IT-Sicherheitsarchitektur.

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant