Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

Dynamit-Phishing ‒ Emotet fälscht E-Mails fast perfekt

Bereits seit Herbst 2018 sammelt die Malware «Emotet» auf jedem infizierten System die gespeicherten Outlook-Mails. Bisher wurden diese Mails nur genutzt, um vermeintliche Absender- und Empfänger-Adressen für weitere Phishing-Mails zu stehlen. Doch jetzt nutzt Emotet den tatsächlichen Inhalt der gestohlenen Mails, um seine Strategie und die Angriffe noch weiter zu perfektionieren. Dank den früher abgegriffenen E-Mails basteln die Cyberkriminellen verblüffend echt wirkende «Dynamit-Phishing-Mails». Was das für Sie bedeutet? Das erfahren Sie in diesem Beitrag.

Stellen Sie sich vor: Sie sind mit einer bekannten Person in regem Mailaustausch und erwarten einen Downloadlink für ein Dokument. Nach längerem Warten trifft das Mail endlich ein – und ohne zu zögern, klicken Sie auf den Link. Was Sie in diesem Moment aber nicht wissen ist, dass sich ein Virus in Ihre Unterhaltung eingeschleust hat und der vermeintliche Link zum Dokument in Wahrheit einen weiteren Virus herunterlädt…

Emotet und Outlook Mail Harvesting

Im Oktober 2018 haben Sicherheitsforscher rund um den Globus ein neues Modul in der aktuell am verbreitesten und gefährlichsten Malware Emotet gefunden. Dieses Modul, welches als «E-Mail Harvester» bekannt ist, sammelt auf einem infizierten System alle Mailunterhaltungen und schickt diese verschlüsselt an den C2 (Command & Control) Server (s. unten, Abbildung 1). Schon damals wurde vermutet, dass die Mails nicht bloss aus Spionagezwecken gestohlen werden, sondern dass die Angreifer damit weit Gefährlicheres vorhaben. So überraschte es unsere Analysten nicht, als letzte Woche das CERT-Bund bekannt gab, dass Emotet die gestohlenen E-Mail-Konversationen missbraucht, um sich selber weiter zu verbreiten.

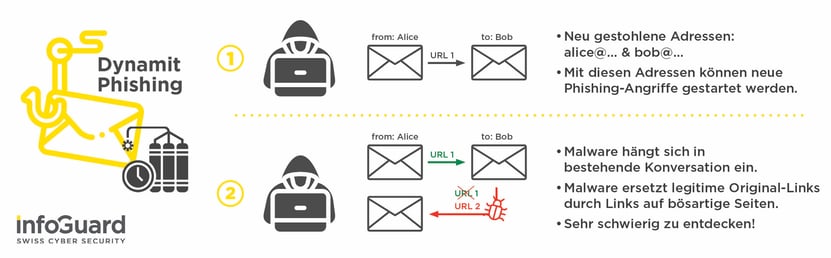

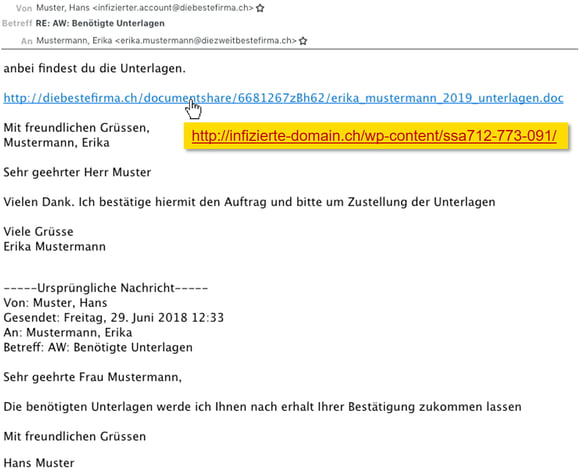

Und wie funktioniert nun Dynamit-Phishing? Dazu werden gezielt Unterhaltungen ausgewählt, welche Links zu Dokumenten (zum Beispiel auf einen Onlinestorage wie Dropbox) enthalten und wo bereits reger Mailverkehr stattgefunden hat. Der Mailinhalt und auch der Linktext werden vom Virus grösstenteils in Ruhe gelassen. Der Link an sich aber wird ausgetauscht und zeigt auf ein infiziertes Word-Dokument, welches bei aktivierten Makros die Emotet herunterlädt und auf dem System installiert (Abbildung 2). Teilweise wurde auch beobachtet, dass kurz vor dem Link noch ein Text eingefügt wurde wie zum Beispiel: «Die wichtigen Dokumente finden Sie unter folgendem Link». Eine weitere Variante ist, dass das infizierte Dokument direkt an das Mail angehängt wird.

Was macht Emotet so gefährlich?

Bei Security Awareness Trainings erklären wir immer wieder, dass das Wichtigste beim Social Engineering und bei Phishing-Angriffen die sogenannte «Story» ist. Der Angreifer studiert dazu sein Opfer und bastelt sich eine Story. So will er das Opfer zu Handlungen verleiten, die es normalerweise nicht tun würde. Zum Beispiel die Story des Handwerkers, der Arbeiten erledigen soll und sich dadurch Zugang zu sensitiven Geschäftsbereichen verschaffen kann (Social Engineering). Oder die Story des CEO, welcher dem Angestellten ein Mail schreibt und diesen zur Transaktion von Geld anweist (CEO Fraud/Whaling).

Die Story wird nun durch das neue Emotet-Modul perfektioniert. Denn der Angreifer muss keine Story erfinden, sondern kann sich direkt in eine bereits existierende, reale Story einklinken. In den Security Awareness Trainings bei unseren Kunden predigen wir immer wieder: «Öffnen Sie keine Anhänge, die Sie nicht erwarten!»

So schützen Sie sich vor Dynamit-Phishing und Emotet!

Nun wissen Sie, wie die Malware Emotet und Dynamit-Phishing im Allgemeinen funktioniert und was sie so gefährlich macht. Aber wie können Sie sich davor schützen?

- Setzen Sie auf Security Awareness Trainings

Eine sinnvolle und relativ einfach umsetzbare Massnahme ist die Schulung Ihrer Mitarbeitenden. Machen Sie diesen aber bereits vorher klar, dass bei Dateianhängen in Mails Vorsicht angebracht ist. Emotet arbeitet mit Office-Dokumenten, wobei es häufig vermeintliche Rechnungen im .doc-Format von Microsoft Word sind. Im Zweifel lautet die bewährte Strategie, beim angeblichen Absender kurz nachzufragen, ob das Mail tatsächlich von ihm stammt. Das kostet wenig Zeit und kann viel Unheil verhindern. Und machen Sie Ihren Mitarbeitenden klar: Es ist keine Schande, ein Phishing-Mail nicht sofort zu entlarven und beim Empfänger nachzufragen – im Gegenteil!

- Deaktivieren Sie Makros

Die eigentliche Infektion erfolgt normalerweise noch nicht beim Öffnen des Dokuments, sondern erfordert das Ausführen von Makros. Dabei handelt es sich um Befehlsketten wie etwa Layout-Aufgaben zu automatisieren oder Berechnungen in Tabellen durchzuführen. Die Entwickler von Emotet nutzen die Befehle jedoch dafür, Schadsoftware aus dem Internet nachzuladen und zu installieren. Standardmässig sind Makros in Microsoft Office deaktiviert, aber sie lassen sich mit einem Mausklick auf «Inhalt aktivieren» einfach einschalten. Und die Malware-Entwickler wenden natürliche jegliche Tricks an, damit der Anwender das Makro aktiviert. Was viele nicht wissen: Normalerweise benötigt man für ein Dokument, das via Mail verschickt wird, keine Makros. Wenn solch eine Datei das Aktivieren von Makros einfordert, handelt es sich häufig um einen Trojaner. Falls möglich, unterbinden Sie also diese gefährliche Funktion!

Security Awareness Trainings vom Experten

Unserer Erfahrung nach ist ein Security Awareness Training eine der wirkungsvollsten Methode, um die Mitarbeitenden zu sensibilisieren. Dabei werden eindrückliche Beispiele gezeigt und spezifisch auf die im Unternehmen lauernden Gefahren eingegangen.

In unseren nächsten Blogartikel erfahren Sie übrigens mehr zu den Themen Whaling und was Sie tun müssen, sollte ein Phishing-Angriff doch erfolgreich gewesen sein. Jetzt unseren Cyber Security Blog abonnieren und keinen Artikel mehr verpassen!

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant