Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

DevSecOps – Sicherheit dank Microgateways in Ihrem DevOps

In einer Welt, in der Software immer wichtiger wird, hängt der Erfolg eines Unternehmens davon ab, wie schnell Services entwickelt und ausgerollt werden können. Deshalb ist heutzutage der entscheidende Faktor, wie gut ein Unternehmen seine Zielgruppe versteht. Nur so können Kundenbedürfnisse besser bedient werden und das Unternehmen kann schneller als die Wettbewerber sein. Dabei darf natürlich die Sicherheit der angebotenen Services nicht vernachlässigt werden – all dies ruft nach DevSecOps. Wie Sie dies ganz konkret umsetzen können, zeigen wir Ihnen in diesem Blogbeitrag.

In einer zunehmend digitalen und software-basierten Welt hängt der Erfolg eines Unternehmens davon ab, wie schnell (und sicher) Dienste entwickelt und bereitgestellt werden können. Dies haben wir Ihnen in der letzten Woche aufgezeigt. Ein wichtiges Element dabei spielt DevOps. DevOps steht für eine Kultur der funktionsübergreifenden und kollaborativen Zusammenarbeit. Was so einfach klingt – ist aber ein grundlegender «Mind-Shift», denn traditionell haben Entwicklung und Betrieb unterschiedliche Ziele verfolgt:

-

Softwareentwicklung muss agil, kreativ und auf dem neusten technischen Stand sein, um ständig neue Features liefern zu können.

-

IT Operations ist im Gegensatz dazu auf Stabilität, Sicherheit und Zuverlässigkeit ausgelegt.

DevOps vereint diesen scheinbaren Widerspruch zwischen Flexibilität und Stabilität. Dazu soll die gesamte Wertschöpfungskette von der Softwareentwicklung bis zum Betrieb auf interdisziplinäre Weise kombiniert werden. Das bricht Silodenken auf, indem es die Gräben zwischen den Silos überbrückt, und richtet die Organisation auf das gemeinsame Ziel der schnellen Lieferung neuer Funktionen in stabilen, sicheren Schritten aus. Wie dies gelingt, wollen wir Ihnen in diesem Beitrag aufzeigen.

Von DevOps zu DevSecOps – was versteckt sich dahinter?

Aber beginnen wir ganz am Anfang. Traditionell war Security ein «Gatekeeper» beim Abschluss der Softwareentwicklung, ganz ähnlich wie Operations vor DevOps. Das «Sec» in «DevSecOps» macht die Zusammenarbeit und die Verschiebung der Verantwortung explizit. In einer DevSecOps-Kultur hat jedes agile Team einen Sicherheitsexperten. Er erfüllt nichtfunktionale Anforderungen (wie Datenklassifizierung und andere Teile der Risikoanalyse), sodass der Product Owner im Entwicklungsplan auch Security berücksichtigt. Dieser proaktive Ansatz ermöglicht es den Teams, die Gesamtverantwortung für den Umfang ihrer Services zu übernehmen. Wenn Security zudem asynchron mit der Produktentwicklung gekoppelt wird, erlaubt dies dem Product Owner, die Geschwindigkeit und Sicherheit zu steuern und dabei weder das eine noch das andere zu opfern. Deshalb benötigt eine agile Entwicklung auch agile Infrastrukturen und agile Sicherheit.

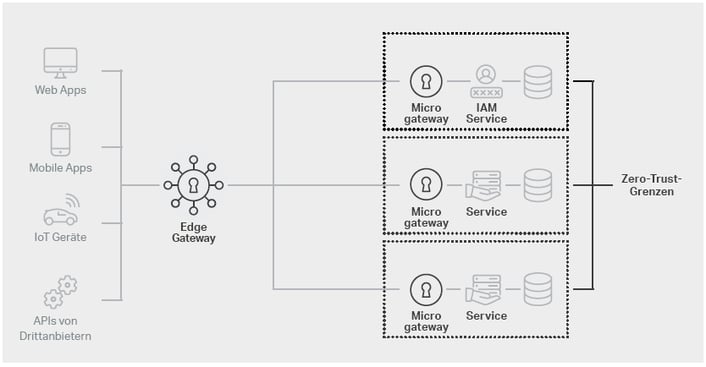

Der Art und Weise, wie Software gegen externe und interne Gefahren geschützt werden, entwickelt sich als Antwort auf die Bedrohungslage, der wir ausgesetzt sind. Der neuste Schritt in dieser Evolutionskette ist die Entwicklung zu Zero-Trust-Architekturen. Der Gedanke hinter Perimeter-Sicherheits-Architekturen besteht bekanntlich in der Trennung eines unsicheren externen Netzes von einem sicheren internen Netz. Am Perimeter wird der ganze Verkehr inspiziert und der potentiell gefährliche Teil blockiert. Mit Zero-Trust-Architekturen werden Inspektion und Blockierung vom Perimeter direkt zu den Diensten selbst verlagert. Anders gesagt: Jeder Dienst untersucht seinen eigenen Traffic und lässt nur den als sicher erkannten zu. Dies reduziert natürlich die Komplexität des Sicherheitssystems und macht es überschaubarer. Die Implementierung einer Zero-Trust-Architektur erfordert deshalb Technologien, die denen am Perimeter ähneln, jedoch in kleinerer und ressourcenschonender Form. Daraus leitete sich die Idee des Microgateways ab.

Microgateway als Enabler für DevSecOps

Der Wechsel zu einer Zero Trust-Architektur geschieht aber nicht über Nacht. Das klingt sehr viel komplizierter, als es eigentlich ist. Denn der Weg zu Zero Trust kann nach und nach in einfachen Schritten zurückgelegt werden.

Die Stärke von Zero Trust ist seine Fähigkeit, die Ressourcenentwicklung, Prozessabläufe und Sicherheit zu verteilen und zu skalieren. Doch das ist gleichzeitig auch seine Schwäche, weil sich nicht alles so einfach verteilen lässt. Eine dieser Funktionen ist das Identitäts- und Zugangsmanagement (IAM). Ein nahtloses Single-Sign-on-Benutzererlebnis kann am besten mit zentralen Authentifizierungs- und Identitätsmanagementdiensten erreicht werden. Das Edge Gateway agiert dabei als Policy Enforcement Point, wobei die eigentlichen Entscheidungen durch den IAM-Dienst getroffen werden. Die Prüfung der Identitätsinformationen und die Autorisierung der Benutzer werden von den individuellen Diensten durchgeführt.

Abbildung: Zero-Trust Architektur mit Edge & Microgateway

Das zentrale Gateway bleibt wichtig

Das Platzieren eines Edge Gateways vor den Microgateways ist keine technische Anforderung. Es ist eine Design-Entscheidung aufgrund der Tatsache, dass manche Aufgaben besser auf einem Edge-orientierten Gerät implementiert werden können und andere eng mit dem jeweiligen Service verbunden sein müssen. Das Edge-orientierte Gateway hat deshalb eine eher generische Konfiguration, die die schnelle und nahtlose Integration neuer, von Microgateway-Instanzen geschützter Dienste ermöglicht.

Das Microgateway macht DevOps- zu DevSecOps-Teams

Typische Integrationsaufgaben, wie das Hinzufügen von Regelausnahmen oder URL-Rewriting, werden dagegen auf dem Microgateway erledigt. Das Gateway stellt dabei eine schlanke Sicherheitskomponente dar, die einen bestimmten Service schützt. Die Zero-Trust-Architektur gewährleistet zudem, dass jeder Dienst nicht nur sich selbst gegen unerwünschten Traffic schützt, sondern jede Anfrage validiert, um zu garantieren, dass nur korrekt authentifizierte Benutzer Zugang zu den Services und Daten haben, für die sie autorisiert sind. Die Entscheidung selbst, ob ein Dienst oder eine Anwendung für die Aussenwelt geöffnet wird, kann weiterhin am Perimeter getroffen werden.

Das Microgateway wird vom DevOps-Team des geschützten Dienstes verwaltet und unterstützt auf vielfältige Weise:

- Agilität:

Mehrere unabhängige Entwicklungsteams profitieren von der bestehenden Infrastruktur. Da die Konfiguration des Microgateways vom Entwicklungsteam gewartet wird, erfordert eine neue Serviceversion wenig bis keine Koordinierung mit dem Gateway- Administrator. - Skalierbarkeit und Verfügbarkeit:

Microgateways werden direkt mit ihren Services deployt und skalieren mit ihnen. Die Funktionen der Microgateways stellen sicher, dass Session-Informationen unabhängig davon zur Verfügung stehen, welche Microgateway-Instanz die Anfrage bearbeitet. - Time-to-Market:

Microgateways erzwingen die Authentifizierung, bevor der Zugriff auf den Dienst erlaubt wird. Das beseitigt die Notwendigkeit, diese Funktionen in jeden einzelnen Dienst einzuarbeiten. Da diese kritischen Sicherheitsaufgaben von der standardisierten Infrastrukturkomponente übernommen werden, können die Entwickler mehr Zeit in Business Features investieren. - Massgeschneiderte Sicherheit:

Microgateways haben einen sehr kleinen Fussabdruck, sodass die Entwickler sie während des gesamten Entwicklungsprozesses nutzen können. Das stellt sicher, dass der Service mit dem Microgateway funktioniert und ermöglicht es dem Entwickler, die Filterregeln für optimale Sicherheit zu konfigurieren. Integrationsfehler und Sicherheitsprobleme werden viel früher im Entwicklungszyklus bemerkt, lange bevor der Dienst live geht.

Microgateways sind somit ein wichtiges Werkzeug, um den Weg der DevOps-Teams bei der Umsetzung von Zero-Trust-Architekturen zu unterstützen und so zu DevSecOps-Teams zu werden.

DevSecOps effizient umsetzen mit Airlock

Die wichtigsten Erkenntnisse, wie Sie DevSecOps erfolgreich und effizient umsetzen können, welche Sicherheitskomponenten es dafür braucht und welche Vorteile eine Microgateway Architektur mit sich bringt, hat unser Partner Airlock für Sie in einem detaillierten Whitepaper zusammengetragen. Das Airlock-Portfolio umfasst sowohl ein Microgateway als auch ein Edge Gateway und ist so der ideale Partner für die Transformation von DevOps- zu DevSecOps-Teams. Kontaktieren Sie unsere Experten, wenn Sie mehr über DevSecOps, Zero Trust oder die Produkte von Airlock – welche es übrigens auch als Managed WAF-as-a-Service von InfoGuard gibt – erfahren möchten. Wir freuen uns Sie auf dem Weg zur DevSecOps begleiten dürfen!

Das Airlock-Portfolio umfasst sowohl ein Microgateway als auch ein Edge Gateway und ist so der ideale Partner für die Transformation von DevOps- zu DevSecOps-Teams. Kontaktieren Sie unsere Experten, wenn Sie mehr über DevSecOps, Zero Trust oder die Produkte von Airlock – welche es übrigens auch als Managed WAF-as-a-Service von InfoGuard gibt – erfahren möchten. Wir freuen uns Sie auf dem Weg zur DevSecOps begleiten dürfen!

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant