Im letzten Blogbeitrag haben wir uns die 53 grössten CSIRT-Fälle im Jahr 2022 angesehen. Nun werden wir uns ausschliesslich auf diejenigen Fälle konzentrieren, die mehr als 30 % davon ausmachten. Vielleicht ahnen Sie es schon: Es geht um Ransomware…

Ransomware ist nach wie vor die grösste Bedrohung für die meisten Unternehmen. Im Allgemeinen bestehen solche Fälle aus 4 Schritten:

- Initialer Zugriff: Die Angreifer verschaffen sich Zugang zum Netzwerk einer Organisation.

- Lateral Movement: Die Angreifer bewegen sich manuell vom anfänglichen Zugangspunkt zu anderen interessanten Punkten im Netzwerk. Dies sind in der Regel Server, die wichtige Daten oder personenbezogene Daten (PII) enthalten, oder ein Domain Controller.

- Exfiltration: das Kopieren der Daten aus dem Netzwerk des Opfers.

- Verschlüsselung: der Einsatz einer Ransomware.

Das Ziel dieser Art von Angriffen ist es, das Opfer primär auf zwei Weisen zu erpressen: Erstens, um die Daten durch Entschlüsselung zurückzuerhalten, und zweitens, um zu verhindern, dass die gestohlenen Daten veröffentlicht oder verkauft werden.

Hintergrund der Cyber-Kriminalität

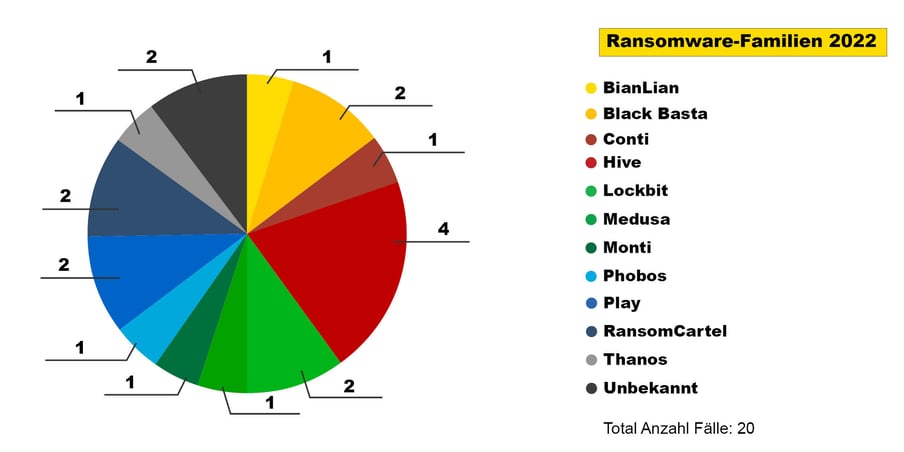

In den letzten Jahren hat sich Ransomware zu einer lukrativen kriminellen Aktivität mit zahlreichen Angreifern entwickelt. Allein im Jahr 2022 hatte es das CSIRT mit elf verschiedenen Ransomware-Familien zu tun.

Abbildung 1: Ransomware-Familien in 2022

Während wir dazu neigen, von einem Angriff durch diese oder jene Ransomware-Familie zu sprechen, ist dies oft eine analytische Abkürzung: Ransomware-Software wird von einer kriminellen Entität entwickelt, die ihre Software, den Support dafür und oft auch eine Plattform für die Veröffentlichung der Daten vermietet. Dieser Markt wird als Ransomware-as-a-Service (RaaS) bezeichnet. Während die Lösegeldforderung, das Verhandlungsportal und die Veröffentlichungsseite auf eine Ransomware-Familie hinweisen, sagt dies nichts über die tatsächlichen Angreifer (Affiliates/Operators) aus, die den Angriff ausführen.

Dieses Angebot von Ransomware-as-a-Service (RaaS) scheint eine Spezialisierung zu sein, die sich im Cybercrime-as-a-Service-(CaaS-)Ökosystem entwickelt hat. Die Melde- und Analysestelle Informationssicherung MELANI, die Vorgängerin von NCSC.ch, hat die Entwicklung von Ransomware im Jahr 2019 und das Aufkommen von RaaS beschrieben (siehe MELANI Halbjahresbericht 2019-1). In diesem Sinne zeigt die Art der Ransomware-Familien, mit denen sich das InfoGuard CSIRT befasst hat, das Wachstum und die Dynamik des RaaS-Marktes.

Auch andere Arten von Akteuren sind im CaaS-Ökosystem aktiv. Für den Fall dieses Blogbeitrags sind jene Gruppen von Interesse, die sich auf den Erstzugang («Initial Access») zu spezialisieren scheinen. Die Hauptaktivitäten dieser Gruppen sind die Aufrechterhaltung und Entwicklung des Zugangs zu Netzwerken. Einige der bekanntesten Gruppen sind Dridex, Emotet, Bumblebee und Qakbot. Viele dieser Malware-Familien waren früher Banking-Trojaner, bevor sie sich darauf spezialisierten, den Netzwerkzugang an Dritte weiterzuverkaufen. Wir glauben jedoch, dass es weitere Gruppen gibt. Diese sind weniger bekannt, da sie nicht auf Malware angewiesen sind, um Zugang zu erhalten.

InfoGuard CSIRT Ransomware-Fälle

Mit einer allgemeinen Vorstellung davon, wie das Ökosystem der Cyber-Kriminalität möglicherweise organisiert ist, werfen wir einen Blick auf unseren Datensatz. Er besteht aus den 20 Ransomware-Fällen, mit denen das InfoGuard CSIRT im Jahr 2022 zu tun hatte.

Da wir Äpfel nicht mit Birnen vergleichen wollen, sollten folgende Punkte berücksichtigt werden, die unsere Daten und somit die Ergebnisse beeinflussen:

- Die Grösse und Komplexität des Netzwerkes des Opfers

- Die vom Opfer getroffenen Schutzmassnahmen

- Die Ressourcen und Fähigkeiten der Angreifer

Obwohl dies nur eine kleine Teilmenge der weltweiten Fälle ist, sind wir auf interessante Muster gestossen, die unserer Meinung nach wertvoll sein könnten. Trotzdem freuen wir uns über jede datenbasierte Kritik.

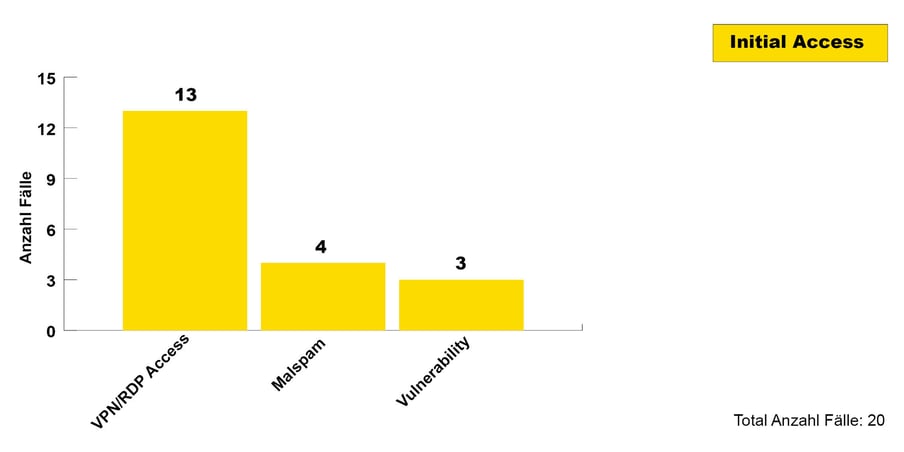

Geringe Vielfalt beim Initial Access

Ein erstes Merkmal, das uns auffiel, war die recht geringe Vielfalt beim Initial Access.

- VPN/RDP Access: Hierbei verschafften sich Angreifer durch VPN oder RDP Credentials Zugriff auf das Netzwerk. Wir haben nicht weiter unterschieden, wie die Angreifer zu den Logindaten kamen. Beispiele hierfür sind jedoch Brute-Forcing, vorangegangenes Phishing oder auch bereits abgeflossene Credentials. Es wurden jedoch bei allen 13 Fällen legitime Credentials benutzt.

- Vulnerability: Um sich Zugriff zum Netzwerk zu verschaffen, nutzten Angreifer eine bekannte, durch das Opfer nicht geschlossene Schwachstelle aus.

- Malspam: Für den Initial Access wurden Malware-Familien wie zum Beispiel Bumblebee, Dridex, Emotet und Qakbot verwendet, die über ein (Massen-)E-Mail an das Opfer verschickt wurden. Wir haben dabei nicht unterschieden, ob die Infektion über ein bösartiges Makro oder eine andere Methode erfolgte.

Was den Initial Access betrifft, sehen wir VPN/RDP Access bei den Ransomware-Fällen im Jahr 2022 mit 13 Fällen am häufigsten. Bei den restlichen sieben Vorfällen verschafften sich die Angreifer über Malspam oder durch das Ausnutzen einer Schwachstelle Zugang zum Netzwerk des Opfers.

Abbildung 2: Bei allen Fällen erfolgte der Initial Access über eine dieser drei Vektoren.

Ein zeitliches Muster bei Ransomware-Angriffen

Dank der Granularität der Daten konnten wir immer wieder ein bestimmtes Muster des zeitlichen Vorgehens der Angreifer erkennen und feststellen, dass die Aktivitäten in Cluster aufgeteilt werden können.

Nach dem ersten Zugriff auf das Netzwerk durch Angreifer erkannten wir oft eine unterschiedlich lange Pause der Aktivitäten. Sobald Angreifer nach diesem Unterbruch weitere Schritte unternahmen, waren die Aktivitäten mehr «hands-on-keyboard» und endeten in einer Verschlüsselung des Netzwerkes oder Teile davon. Dieses Muster beobachten wir besonders deutlich bei Ransomware-Vorfällen, da solche Angriffe ab diesem Punkt viele Aktivitäten beinhalten, die einem aufmerksamen Verteidiger schnell auffallen. Das bedeutet, dass die Angreifer in der Regel darauf abzielen, das Netzwerk schnell zu kompromittieren, anstatt eine unbemerkte Präsenz zu haben, wie es bspw. bei Vorfällen von Wirtschaftsspionage der Fall ist.

Dieses Muster, eine Pause nach dem Initial Access und anschliessendes aggressives Vorgehen, unterstützt die Hypothese, dass sich im Cyber-Bereich ein kriminelles Ökosystem aus Anbietern, Käufern und Tätern gebildet hat: Angreifer können dabei verschiedene Tools, zum Beispiel Ransomware, im Darknet für einen Angriff kaufen. So verkaufen auch Initial Access Broker, die auf das Einbrechen in ein Netzwerk spezialisiert sind, Zugänge auf illegalen Märkten oder vertraulichen Plattformen. Wir vermuten, dass die Pause zwischen den Aktivitäts-Clustern durch das Triagieren, den Verkauf der Zugänge sowie durch die Vorbereitung der nächsten Tätergruppe respektive der nächsten Angriffsetappe erklärbar ist.

Den gesamten Angriff vom Initial Access, wenn Angreifer den ersten Fuss ins Netzwerk setzen, bis hin zur Verschlüsselung teilten wir in zwei Zeitintervalle ein. Dafür bestimmten wir bei jedem Ransomware-Vorfall drei Zeitpunkte: Der erste Zeitpunkt ist beim Initial Access, der den initialen Zugang eines Angreifers ins Netzwerk des Opfers kennzeichnet. Der zweite Punkt ist das Lateral Movement, das den Start kennzeichnen soll, wenn Angreifer mit mehreren aufeinanderfolgenden Schritten beginnen, sich im Netzwerk fortzubewegen respektive auszubreiten und die Systeme im Netzwerk daraufhin beim dritten Zeitpunkt verschlüsseln.

Hier ist anzumerken, dass wir in dieser Analyse eine angepasste Definition von Lateral Movement brauchen, die nicht der bekannten Definition entspricht. Es bestimmt in diesem Fall den Start der Bewegung der Ransomware-Betreiber/Tätergruppe und nicht eine mögliche weitere Bewegung nach dem ersten Zugriff auf das Netzwerk durch Initial Access Broker. Dies ist meistens klar erkennbar im Aktivitätsmuster:

Abbildung 3: Dokumentierungsauszug eines Vorfalls aus dem Aurora Open Source Tool, das vom CSIRT bei Vorfällen eingesetzt wird.

In Abbildung 3 sind die Zeitpunkte und die damit entstandenen Aktivitätscluster sichtbar. Punkt 1 ist der erste Zugriff (Initial Access). Punkt 2 ist der Start von Lateral Movement mit dem Ziel, Daten abzugreifen und eine möglichst umfassende Verschlüsselung zu ermöglichen. Bei Punkt 3 wird die Verschlüsselung von den Angreifern gestartet und ist somit der Zeitpunkt von «Actions on Objective».

In diesem Fall vergehen zwischen Punkt 1 und 2 ungefähr 57 Tage. In dieser Zeitspanne haben Angreifer Zugriff auf das Netzwerk des Opfers, jedoch sind keine weiteren Aktivitäten der Angreifer erkennbar. Genau dieses Muster von Aktivitätsclustern haben wir regelmässig bei Ransomware beobachtet und nehmen wir nun in der folgenden Analyse genauer unter die Lupe.

Median der Zeit zwischen Initial Access und Actions on Objective

Abbildung 4: Median der Zeit von Initial Access bis Lateral Movement

Wir sehen einen entscheidenden Unterschied zwischen den verschiedenen Initial-Access-Methoden, was auf den ersten Blick erstaunt. Daher haben wir einige Vermutungen angestellt, die die Unterschiede erklären können:

- Malspam: In mehreren Fällen existieren Malware schon seit längerer Zeit und waren früher «nur» Trojaner und Information Stealer. Eine Hypothese ist, dass in diesen Fällen der Angreifer schnell viele Informationen über die Identität des Opfers sammeln kann. Dies kann schnellere Preiseinschätzungen ermöglichen und somit auch zu einem schnelleren Verkauf führen.

- Vulnerability: Die Fälle in dieser Kategorie stellten zusätzliche Herausforderungen dar. In einigen Fällen konnte das CSIRT verschiedene Angreifer finden, die die Schwachstelle ausnutzten. Somit wurde es schwieriger, denjenigen Initial Access zu finden, der womöglich weiterverkauft wurde und schlussendlich zu einem Ransomware-Angriff führte. Das CSIRT fand in manchen Fällen zusätzlich Cryptominers, die bis zum Start des eigentlichen Ransomware-Angriffs verwendet wurden. In diesen Fällen war eine Veränderung im Payload erkennbar. Wir nehmen an, dass die Angreifer möglichst viele Opfer kompromittieren möchten und die nötigen Vorgänge automatisiert haben. Nach der automatisierten Erstausnutzung beginnen die Cyber-Kriminellen, die Informationen über den Kunden zu verarbeiten. Somit würde es mehr Zeit in Anspruch nehmen, Kunden zu triagieren, zusätzliche Informationen zu sammeln und schlussendlich den Zugang zu einem gewinnbringenden Preis zu verkaufen.

- RDP/VPN Access: Wie bereits erwähnt, hat das CSIRT bei diesen Fällen den Gebrauch von legitimen Credentials festgestellt. Eine unserer Hypothesen ist, dass der Zugang vor dem Verkauf durch den Käufer oder Verkäufer getestet wird.

Das kriminelle Ökosystem im Cyber-Bereich ist immer noch neu und schwer einsehbar. Aber es wird immer klarer, dass eine Arbeitsaufteilung stattfindet.

Median der Zeit zwischen Lateral Movement und Actions on Objective

Ein weiterer Faktor, den wir untersucht haben, ist die Zeit zwischen Lateral Movement und Actions on Objective.

Abbildung 5: Median der Zeit von Lateral Movement bis Actions on Objective

Auffallend im Vergleich zum vorherigen Zeitintervall ist dabei, dass die Zeit zwischen Lateral Movement und Actions on Objective viel kürzer ist. Sobald ein Angreifer ins Netzwerk gelangt ist, scheinen die Angreifer – abhängig von der Komplexität und den Verteidigungsmassnahmen des Netzwerkes – in relativ langen Schichten zu arbeiten, um schlussendlich das Netzwerk zu verschlüsseln. Nur in 3 der 20 Fälle im Jahr 2022 wurde der Vorfall vor der Verschlüsselung bemerkt und das CSIRT im letzten Moment kontaktiert, um den Angriff noch erfolgreich zu stoppen und grösseren Schaden durch eine Verschlüsselung zu verhindern. Bei diesen Vorfällen konnten die Angriffe in dieser fortgeschrittenen Phase tatsächlich nur mit grossem Einsatz und der Expertise des CSIRT gestoppt werden.

Die Daten zeigen deutlich, dass sobald Ransomware Operators im Netzwerk sind, die Opfer drastisch weniger Zeit haben, um den Angriff zu erkennen und darauf zu reagieren. Es wäre oft einfacher, den Angreifer im Zeitintervall zwischen Initial Access und Lateral Movement aus dem Netzwerk zu entfernen. In vielen Fällen waren Antivirus-Lösungen vorhanden, die den Angriff erkannten. Oft hatten die Opfer aber nicht genügend dedizierte Cyber-Security-Arbeitskräfte, um regelmässig Alerts zu behandeln, wodurch der Angreifer im Netzwerk nicht erkannt wurde.

Unsere Takeaways

Welche sind nun die wichtigsten Punkte, die wir aus dieser Analyse mitnehmen können? Mithilfe der CSIRT-Fälle aus dem letzten Jahr können wir die bisherige Bedrohungslage ergänzen, einen regionalen Einblick über Cyber-Vorfälle bekommen und drei Takeaways ableiten:

- MFA (Multi-Faktor-Authentifizierung) wird empfohlen; auf exponierten Services ist dies ein Muss. Dies hätte für mehr als zwei Drittel der Ransomware-Vorfälle die Arbeit für die Angreifer erschwert.

- Schwachstellen müssen umgehend geschlossen werden, sofern möglich (Patch-Management mit Priorität auf exponierten Services).

- Anti-Viren Alerts sollten unbedingt bearbeitet werden. Eine Fachkraft, die Zeit hat und allenfalls alarmieren kann, ist wichtig. In vielen Fällen ist auch ein externer SOC-Service sinnvoll.

- Und wenn doch alle Stricke reissen, ist das InfoGuard CSIRT 7x24 zur Stelle!

Mehr über unsere Cyber Defence Services – von Security Operations und Basic Detection Services über Advanced Detection bis hin zu Response Services – erfahren Sie auf unserer Webseite: