Karriere 7 Offene Stellen 250+ Mitarbeitende

Karriere 7 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

Cyber Resilience Act – Machen Sie sich und Ihre Produkte bereit für CRA

Zukünftig soll die Cyber-Resilienz von digitalen Produkten erhöht werden. Die notwendigen Vorbereitungen für Hardware-Hersteller, Software-Entwickler, Händler und Importeure von digitalen Produkten auf dem EU-Markt werden erhöht. Die Europäische Kommission hat dazu im September 2022 den Entwurf des Cyber Resilience Act (CRA) vorgelegt. Der CRA soll die Cyber-Sicherheit von Produkten verbessern, die miteinander oder mit dem Internet verbunden werden können. Was der CRA genau ist und wieso CRA das Potenzial hat, zu einem der wichtigsten EU-Gesetze zur Cyber-Sicherheit zu werden, erfahren Sie in diesem Artikel.

Der Cyber Resilience Act (CRA) für Produkte mit digitalen Elementen stärkt die Vorschriften der Cyber-Sicherheit, um sicherere Hardware- und Software-Produkte zu gewährleisten. Mit dem CRA und den darin formulierten verbindlichen Anforderungen an die Cyber-Sicherheit werden unter anderem folgende Ziele verfolgt:

- Sicherstellen, dass Produkte mit digitalen Elementen, die in der EU in Verkehr gebracht werden, wesentliche Anforderungen an die Cyber-Sicherheit erfüllen und weniger Schwachstellen aufweisen.

- Hersteller sind und bleiben während des gesamten Lebenszyklus eines Produkts für die Cyber-Sicherheit verantwortlich.

- Verbesserung der Transparenz in Bezug auf die Sicherheit von Hardware- und Software-Produkten.

- Gewerbliche Nutzer und Verbraucher profitieren von einem besseren Schutz.

Der CRA gilt für Produkte: die an Endverbraucher verkauft werden, die in Unternehmen für die Produktion eingesetzt werden, als Vorprodukte bezogen und weiterverarbeitet werden oder ein Teil von Lieferketten sind. Der Entwurf des CRA sieht eine Reihe von Massnahmen vor, um die Cyber-Sicherheit von Produkten zu erhöhen.

Der CRA ist eng mit anderen Cyber-Sicherheitsgesetzen wie der Netzwerk- und Informationssicherheits-(NIS2-)Richtlinie, dem Cyber-Sicherheitsgesetz (Cyber Security Act), dem Gesetz über Künstliche Intelligenz (AI-Act) und der Datenschutz-Grundverordnung (GDPR, insbesondere mit den Elementen «Datenschutz durch Technik» und «Cyber-Sicherheit») verbunden.

Der Cyber Resilience Act ist umfassend – und anspruchsvoll

Zudem enthält der CRA eine Reihe grundlegender Anforderungen für Hardware-Hersteller, Software-Entwickler, Händler und Importeure, die digitale Produkte oder Dienstleistungen auf dem EU-Markt anbieten. Zu den Anforderungen des CRA gehören unter anderem:

- Ein «angemessenes» Niveau der Cyber-Sicherheit

- Das Verbot, Produkte mit bekannten Sicherheitslücken zu verkaufen oder auf den Markt zu bringen

- Schutz vor unbefugtem Zugriff

- Begrenzung der Angriffsflächen und Minimierung der Auswirkungen von Zwischenfällen

- Sicherheit durch Standardkonfiguration (Security-by-Design)

- Minimierung der Angriffsflächen

- Vertraulichkeit von Daten durch: a) Verschlüsselung, b) Schutz der Datenintegrität und c) Datenminimierung

Nach dem Inverkehrbringen der Produkte auf dem EU-Markt müssen deren Hersteller mindestens fünf Jahre lang eine Sorgfaltspflicht erfüllen. Der CRA deckt eine breite Palette von Hardware und Software ab. Für alle Produkte gelten dieselben Anforderungen an die Cyber-Sicherheit, aber die Art der Konformitätsbewertung wird an das jeweilige Risikoniveau angepasst.

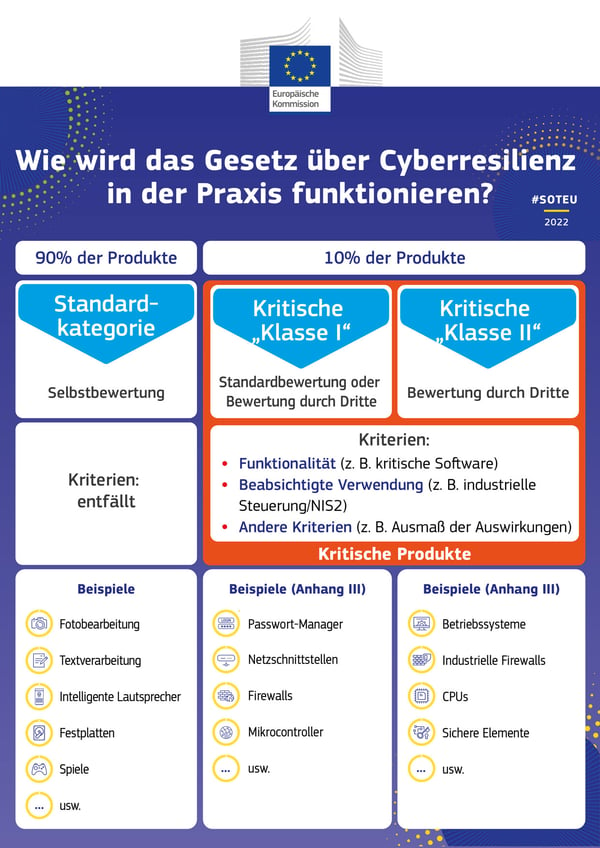

Die dreistufige Produktekategorisierung des CRA

Der CRA teilt die Produkte in drei Kategorien ein: Klasse I; Klasse II; Nicht klassifiziert (Standardkategorie).

- Die Standardkategorie besteht aus Produkten mit geringem Risiko, die 90 % des Marktes abdecken (Annahme), darunter intelligentes Spielzeug, Fernsehgeräte oder Kühlschränke. Produkte dieser Kategorie würden von den Unternehmen eine Selbstbewertung verlangen, um sicherzustellen, dass diese den Standards für Cyber-Sicherheit entsprechen.

Die zwei Kategorien für kritische Produkte sind:

- Die erste Kategorie (Klasse I) umfasst Browser, Passwortmanager, Antivirenprogramme, Firewalls, virtuelle private Netzwerke (VPNs), Netzwerkmanagement, Systeme, physische Netzwerkschnittstellen, Router und Chips, die für Einrichtungen verwendet werden, die unter die NIS2-Richtlinie fallen. Darüber hinaus umfasst sie auch alle Betriebssysteme, Mikroprozessoren und industrielle IoT-Geräte, die nicht unter die Klasse II fallen.

- Die zweite Kategorie (Klasse II) umfasst Produkte mit höherem Risiko, wie Desktop- und Mobilgeräte, virtualisierte Betriebssysteme, Aussteller digitaler Zertifikate, Allzweck-Mikroprozessoren, Kartenlesegeräte, Robotersensoren, intelligente Messgeräte und alle IoT-Geräte, Router und Firewalls, die für den industriellen Einsatz bestimmt sind.

Quelle: Europäische Kommission

Die Kategorien Klasse I und Klasse II unterscheiden sich hauptsächlich im vorgeschriebenen Konformitätsprozess. Klasse I muss sich an die Anwendung einer Norm halten oder eine Bewertung durch einen Dritten durchführen, um die Konformität nachzuweisen. Klasse II muss zwingend eine Konformitätsbewertung durch einen Dritten durchführen.

Ausgenommen vom Cyber Resilience Act sind Produkte, die bereits von anderen EU-Verordnungen erfasst werden. Dazu gehören Kraftfahrzeuge, Luftfahrtsysteme und medizinische Geräte für den menschlichen Gebrauch sowie SaaS-Produkte (Software-as-a-Service), die unter die NIS2-Richtlinie fallen. Die Europäische Kommission ist zur Aktualisierung und Präzisierung der Liste der unter das Gesetz fallenden Produkte befugt.

Vorbereitung ist das A und O – auch beim CRA

Zur Vorbereitung auf den Cyber Resilience Act sollten unter anderem folgende Schritte unternommen werden:

- Die Entwicklung des CRA aufmerksam verfolgen und sich jetzt auf den CRA vorbereiten.

- Bestimmen, welcher Kategorie die Produkte angehören: Standard, Klasse I oder Klasse II.

- Gegebenenfalls den Lebenszyklus der Produkte bestimmen und die Produktüberwachung während des gesamten Lebenszyklus sicherstellen sowie die erforderlichen Sicherheitsupdates während des gesamten Lebenszyklus bereitstellen.

- Security-by-Design: Sicherheit durch Gestaltung soll zum Standard werden.

- Security-by-Default: Produkte müssen im Auslieferungszustand möglichst sicher sein.

- IT Security Assessments: Durchführung einer Risikobewertung für die Cyber-Sicherheit zur Ermittlung relevanter Risiken und der zu erfüllenden grundlegenden Anforderungen. IT Security Assessments müssen in jeder Phase der Produktion (Planung, Design, Entwicklung, Auslieferung und spätere Wartung) von Produkten durchgeführt werden.

- Dokumentation der Cyber-Sicherheit (in der technischen Dokumentation), der Schwachstellen und der für jedes Produkt verwendeten Drittkomponenten.

- Herstellergarantie: Hersteller dürfen Produkte nur ohne bekannte Schwachstellen vertreiben.

- Protokollierung von Ereignissen: Im Hintergrund werden sicherheitsrelevante digitale Ereignisse im Arbeitsprozess eines Gerätes aufgezeichnet.

- Überwachung bestehender Produkte im Hinblick auf Cyber-Sicherheit und Schwachstellen.

- Meldung von Sicherheitsschwachstellen: Möglichkeiten zur Meldung und zum Austausch möglicher Sicherheitslücken.

- Benutzerinformation: Information der Benutzer über behobene Schwachstellen und Cyber-Sicherheitsvorfälle.

- Bereitstellung von Informationen und Handlungsempfehlungen in Bezug auf die Cyber-Sicherheit der einzelnen Produkte.

- Meldung von Vorfällen: Hersteller müssen Cyber-Sicherheitsvorfälle und aktiv ausgenutzte Schwachstellen innerhalb von 24 Stunden der Europäischen Cyber-Sicherheitsagentur (ENISA) melden.

Obschon die genannten Punkte recht umfangreich scheinen, ist der CRA noch in Arbeit. Das Europäische Parlament und der Rat prüfen derzeit den Entwurf. Aktuell sieht der CRA nach dessen Verabschiedung für die Wirtschaftsteilnehmenden und Mitgliedstaaten zwei Jahre Zeit vor, um sich auf die neuen Anforderungen einzustellen. Die Meldepflicht für aktiv ausgenutzte Schwachstellen und Vorfälle wird bereits nach einem Jahr gelten.

Sanktionen sind in Anlehnung an die GDPR gestaltet. Bei Verstössen können die zuständigen Aufsichtsbehörden Produkte vom Markt nehmen lassen und Bussgelder in Höhe von bis zu 15 Mio. Euro oder 2.5 % des globalen Umsatzes des verletzenden Unternehmens verhängen (je nachdem, was höher ist).

Noch nicht CRA-ready? InfoGuard unterstützt Sie!

Sind auch Sie betroffen vom Cyber Resilience Act? Sollten Sie noch nicht ready sein: keine Sorge. Unsere Consulting-Spezialist*innen stehen Ihnen fachkundig zur Seite und unterstützen Sie, beispielsweise in den Bereichen NIST CSF, Security Assessments, Architecture usw. Kontaktieren Sie uns für ein unverbindliches Gespräch und eine Offerte. Mehr zu unseren Security Consulting Services finden Sie hier:

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant