Karriere 8 Offene Stellen 250+ Mitarbeitende

Karriere 8 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

[Alert] InfoGuard CSIRT warnt vor Malvertising

Das Computer Security Incident Response Team (CSIRT) der InfoGuard hat in den letzten Wochen vermehrt Sicherheitsvorfälle untersucht, die mit sogenanntem «Malvertising» oder auch «SEO Poisoning» instrumentalisiert wurden. Scheinbar harmlose Software-Downloads von beliebten Tools verwandelten sich so in Beinahe-Katastrophen für die betroffenen Unternehmen. Wie diese Angriffe im Detail ablaufen und wie Sie sich und Ihre Mitarbeitenden davor schützen können, erklärt Ihnen unser Principal Cyber Security Analyst Stefan Rothenbühler in diesem Artikel.

Ein neuer Trend?

Neu ist die Masche an sich nicht, denn schon zu Zeiten von LimeWire und Co. war bekannt: Wer gestohlene Software aus dem Internet herunterlädt, fängt sich mit fast hundertprozentiger Sicherheit einen Virus ein. Sogar schon bevor das Internet im heutigen Sinne existierte, wurden durch den Austausch von Games auf Floppy Disks nicht nur Doom oder Day of the Tentacle getauscht, sondern auch die ersten Computerviren fanden so ihre Verbreitungswege. Relativ neu ist jedoch, dass die Angreifer Google-Werbung schalten, um so an sich legitime Software, welche tausende Benutzer täglich aus dem Internet herunterladen, auf gefälschten Webseiten anzubieten – inklusive Trojaner.

Neu sind Malvertising respektive SEO Poisoning jedoch nicht wirklich. Unser CSIRT hat im Sommer 2022 bereits vor Betrugsfällen gewarnt, bei denen Login-Seiten zu beliebten E-Banking-Portalen gefälscht und die Phishing-Seiten via Google-Werbung beworben wurden. Bei Malvertising werden die illegitimen Seiten durch bezahlte Werbung auf Plattformen gestreut. Bei SEO Poisoning wiederum versuchen die Angreifer, beliebte Suchbegriffe wie «Anleitung iPhone X» oder «Ferienpackliste Sommer» durch geschicktes Platzieren von verseuchten PDFs, welche immer wieder untereinander verlinkt sind – Google mag das –, im Google-Ranking weiter oben zu platzieren. Das Ziel: Benutzer sollen einfacher auf den Phishing-Seiten landen. Der Vorteil bei SEO Poisoning ist, dass die Taktik auch bei aktivem Ad Blocker funktioniert. Jedoch ist der Aufwand um einiges grösser als die paar hundert Dollar an Google zu bezahlen und damit noch vor den eigentlichen Suchresultaten zu erscheinen.

Rasch WinRAR herunterladen

Das InfoGuard CSIRT konnte in den letzten Wochen verschiedene Kampagnen feststellen, welche Suchanfragen nach gängigen Software-Produkten mit Links zu ihren missbräuchlichen Webseiten «vergiften»:

- WinRAR / 7-Zip / WinZip

- AnyDesk / TeamViewer / Splashtop

- Blender / GIMP

- OpenOffice /LibreOffice

- Audacity / VLC Player / KMPlayer

Die Liste wird sich wohl über die nächsten Wochen noch erweitern lassen.

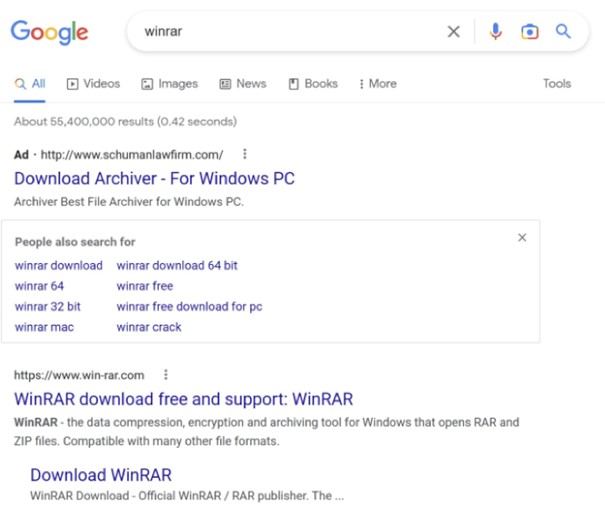

Anwender möchten also ein Archiv entpacken und somit WinRAR herunterladen. Nach einer Google-Suche sind folgende Resultate sichtbar:

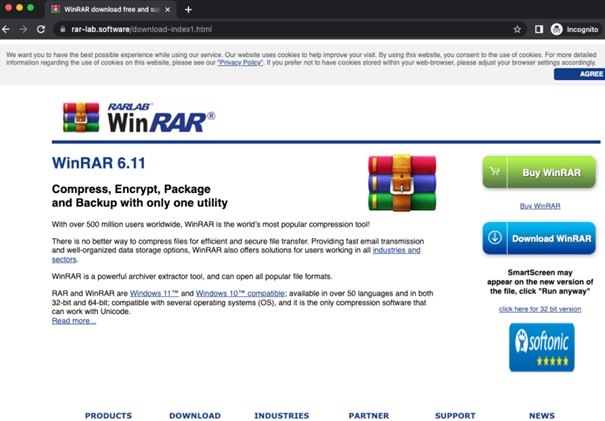

Der erste Link, welcher eine bezahlte Werbung ist, führt auf eine sogenannte Sammel- oder auch Sinkhole-Seite, welche sehr wahrscheinlich gehackt wurde. Dort haben die Angreifer eine automatische Weiterleitung auf ihre perfekte Kopie der WinRAR-Seite platziert:

Der Download der Datei passiert dann wiederum über eine andere Webseite. Dies hat den Vorteil, dass der Link zum Download einfach ausgetauscht werden kann, falls die Zielseite wegen Verteilen von Malware vom Netz genommen wird. (Die teuren Werbekosten sollen ja nicht umsonst ausgegeben worden sein. 😉)

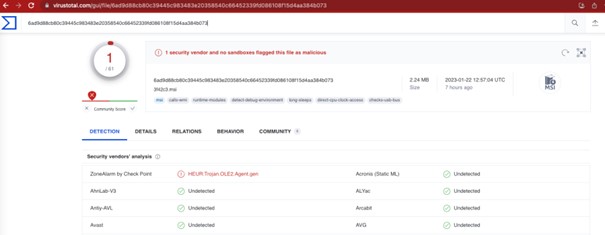

Die heruntergeladene Datei ist ein Windows Installer (MSI), wie man es erwarten würde, und wird bei VirusTotal noch nicht wirklich erkannt.

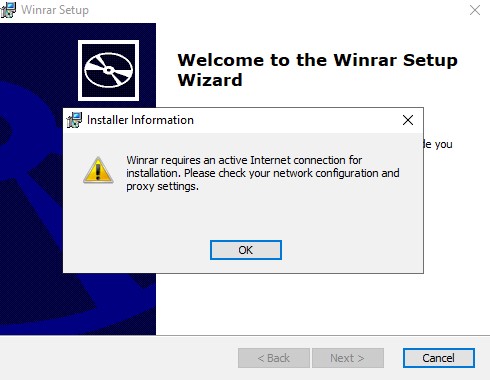

Interessant ist jedoch, dass der Installer eine aktive Internetverbindung verlangt. Dies macht das originale WinRAR nicht – und braucht es auch nicht, ausser man will den Computer infizieren. Neben der Installation von WinRAR wird im Hintergrund heimlich ein PowerShell-Skript gestartet, das eine maliziöse DLL-Datei installiert sowie einen Scheduled Task anlegt, welcher die Malware in festen Intervallen ausführt.

Wie schütze ich mein Unternehmen?

Da Malvertising und SEO Poisoning gerade erst aufkommen, werden wir wohl in den nächsten Monaten (und Jahren) noch häufig mit solchen Fällen zu tun haben. Deshalb lohnt es sich zu überlegen, wie man sich vor solchen Attacken im Firmenumfeld aber auch zu Hause schützen kann. Wie bei relevanten Security-Themen üblich, ist Aufklärung der beste Anfang:

- Teilen Sie diesen Beitrag und steigern Sie die Security Awareness Ihrer Mitarbeitenden, Kolleg*innen und Familienangehörigen durch das Hinweisen auf die Problematik von Malvertising und SEO Poisoning.

- Nehmen Sie die Thematik in Ihr Awareness-Programm auf.

- Schränken Sie ein, was Ihre Mitarbeitenden auf den Arbeitsstationen herunterladen und ausführen können.

- Prüfen sie den Einsatz von Ad Blockers (aber bitte achten Sie penibel darauf, was Sie herunterladen).

- Laden Sie Software nur von bekannten Quellen herunter. Für den Download von Software empfiehlt sich jeweils die Hersteller-Webseite.

- Setzen Sie EDR/XDR ein (Endpoint Detection & Response).

- Nutzen Sie Sandboxing-Technologie auf Proxyserver oder Endpoint.

- Verwenden Sie Applocker / Windows Defender Application Control zum Blockieren von unbekannter Software.

- Blockieren Sie Proxy-Kategorien wie Adware, Grayware und aktuellen Threatfeeds sowie jene der Kategorie Uncategorized.

- Implementieren Sie einen Managed Detect & Response Service für die zeitnahe Erkennung und Eliminierung solcher Gefahren.

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant