Karriere 8 Offene Stellen 250+ Mitarbeitende

Karriere 8 Offene Stellen 250+ Mitarbeitende

InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

Advent, Advent, die Schule «brennt»! [Teil 3]

Bei der Schule Winterstadt fanden die ersten Angriffe schon im Frühjahr statt, wie wir herausfanden, und setzten sich über den Sommer fort. Unser Verdacht war, dass sich verschiedene Threat Actors auf den Systemen herumgeschaut haben (Aktivitäten wie Portscans, Lateral Movement, Installation von Remote Access Lösungen wie AnyDesk usw.). Die meisten Cyber-Kriminellen scheinen durchaus verstanden zu haben, dass es sich um eine öffentliche Schule handelt und haben daher die Finger davon gelassen. Wieso der Aufwand, wenn es lukrativere Ziele gibt? Der Zugang wurde dann vermutlich im Darknet weiter verkauft, damit sich immerhin die getane Arbeit auszahlt. Hier kamen unsere Angreifer ins Spiel – die schlecht recherchiert hatten und annahmen, dass Lösegeld verlangt werden kann –, und die Systeme verschlüsselten.

Auch Cyber-Kriminelle legen Wert auf Reputation

Zurück zum Status Quo: Die Angreifer hatten inzwischen erkannt, dass hier wohl nicht das grosse Geld zu holen war. Dies zeigte einmal mehr, dass die meisten Ransomware-Angriffe nicht gezielt, sondern recht opportunistisch sind – wo man reinkommt, wird verschlüsselt. Dieser Punkt ist sehr wichtig beim sogenannten «Threat Modelling». Dabei validiert und konstruiert ein Unternehmen sein Sicherheitsdispositiv nach Wahrscheinlichkeit eines Angriffes durch eine gewisse Gruppierung. Sehr oft höre ich bei solchen Unterfangen Aussagen wie: «Wir müssen uns gegen Nation State schützen, oder gegen gezielte Wirtschaftsspionage.» Der wahrscheinlichste Angriff ist und bleibt aber für den Grossteil der Unternehmen der opportunistische Ransomware-Angriff; Eintretenswahrscheinlichkeit sehr hoch bei maximalem Schaden.

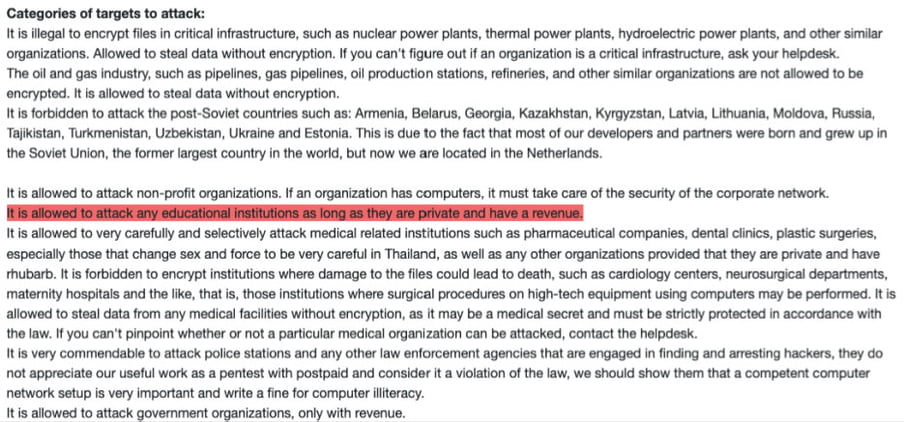

Für uns waren nun also die Untersuchungen bereits grösstenteils abgeschlossen; die Bezahlung der Lösegeldforderung war keine Option. Dies ist jeweils der Punkt, wo wir die Verhandlungen so gestalten, dass wir zwar immer noch eine Exit-Strategie haben, aber aggressiver um den Preis verhandeln oder auch mal einen Stunt wagen: «LockBit» sieht sich als seriöses Business mit einer durchaus hohen Reputation. Wenn ich mich bei LockBit als Affiliate «einmieten» will, muss ich verschiedene Voraussetzungen erfüllen. So muss ich beispielsweise einen Betrag in der Höhe eines Bitcoins (momentan ca. 15’000 CHF) vorschiessen und in Hackerforen bekannt oder empfohlen worden sein. Zusätzlich gibt es die sogenannten «Affiliate Rules», an welche man sich halten muss:

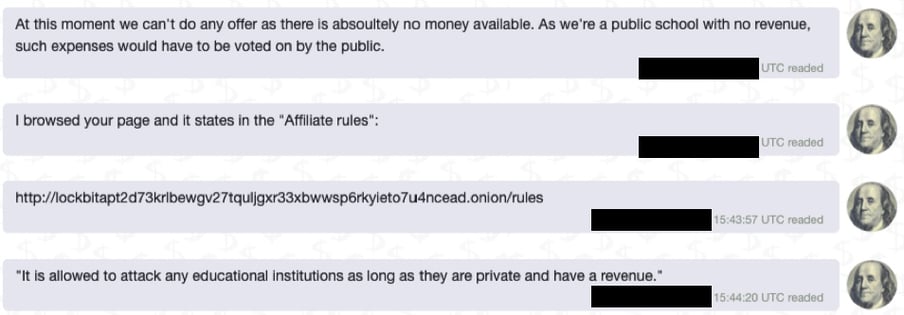

Den Umstand, dass Bildungsinstitute nur verschlüsselt werden dürfen, wenn diese nicht öffentlich sind und einen Umsatz generieren, nutzten wir, um Druck auf die Angreifer auszuüben.

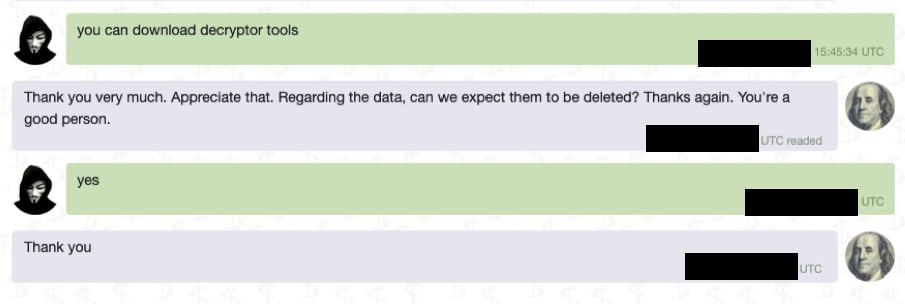

Schlussendlich weiss ich nicht mit Sicherheit, was der ausschlaggebende Wendepunkt war: Die Angst, gegen die Regeln verstossen zu haben, oder schlichtweg die Einsicht, dass sich die Arbeit nicht lohnen würde. Die Reaktion kam jedoch postwendend (siehe Zeitstempel):

Der Entschlüssler, den wir im Anschluss erhielten, hat auf jeden Fall funktioniert und die fehlenden Home Drives der Lehrerschaft konnten ebenfalls wiederhergestellt werden. Und noch wichtiger: Daten wurden keine veröffentlicht.

Wer weiss, vielleicht lag es auch daran, dass sich die Angreifer doch noch auf Moral und Ethik besannen und deswegen die Daten freigaben. Der hoffnungsvolle Romantiker in mir glaubt auf jeden Fall ganz fest daran…

In diesem Sinne wünschen ich, meine Team- sowie alle InfoGuard-Kolleg*innen Ihnen und Ihren Liebsten eine besinnliche und «sichere» Weihnachtszeit!

Blog

Zero Trust Maturity Model 2.0: Reifegradmodell auf 5 strategischen Säulen

SWIFT CSCF v2025 erhöht den Druck: Nur cyberresilient ist compliant